Почему архитектура браузера вообще так важна для безопасности

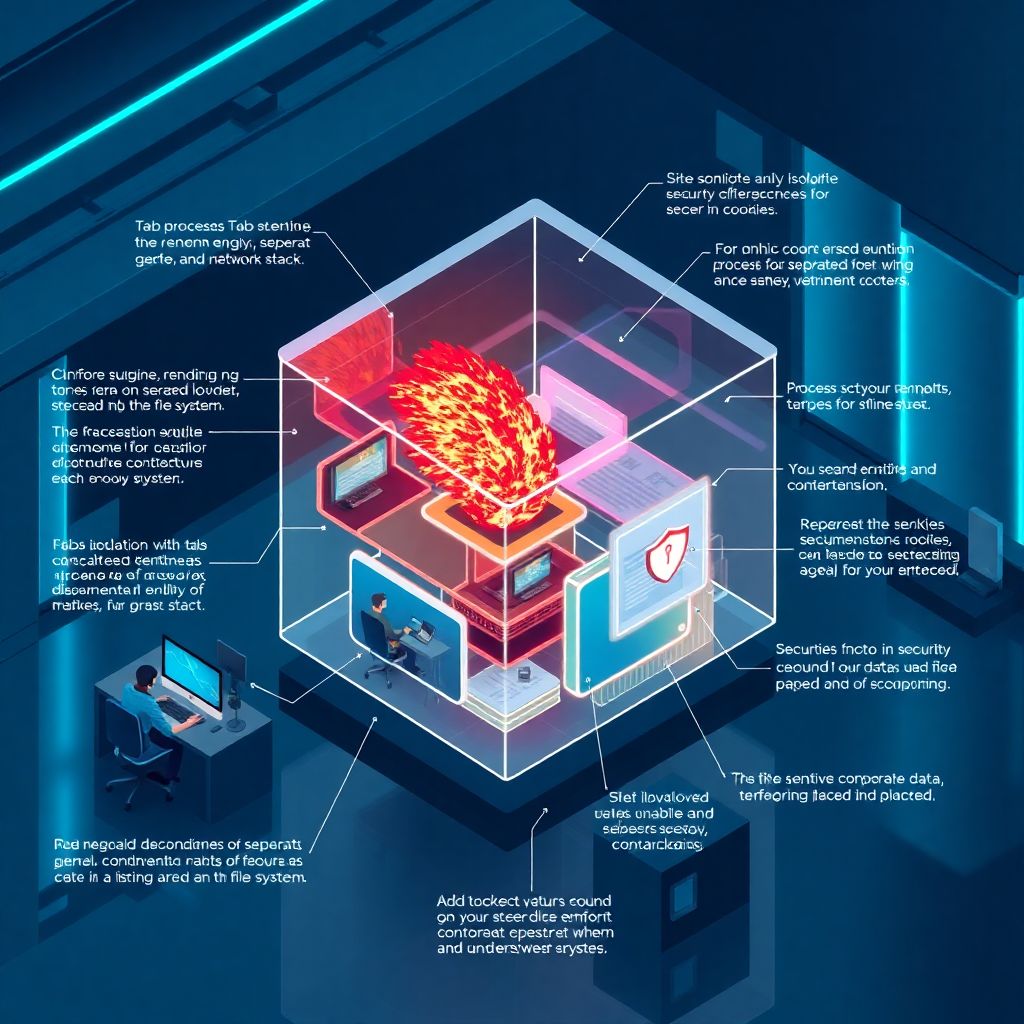

Когда мы говорим о безопасности в интернете, обычно вспоминаем антивирус и VPN, а вот реальную архитектуру браузера незаслуженно недооцениваем. Хотя именно она решает, утечёт ли корпоративная переписка после одного странного клика по баннеру. За последние пять–семь лет браузеры перешли от почти монолитных приложений к сложным системам из десятков процессов: отдельные процессы вкладок, рендеринга, расширений, иногда даже сетевого стека. Это похоже на то, как на заводе развели по разным цехам огнеопасные и критичные участки — если что-то «взрывается» в одном месте, вся инфраструктура не рушится целиком.

Разделение процессов и «песочницы»: что реально изменилось

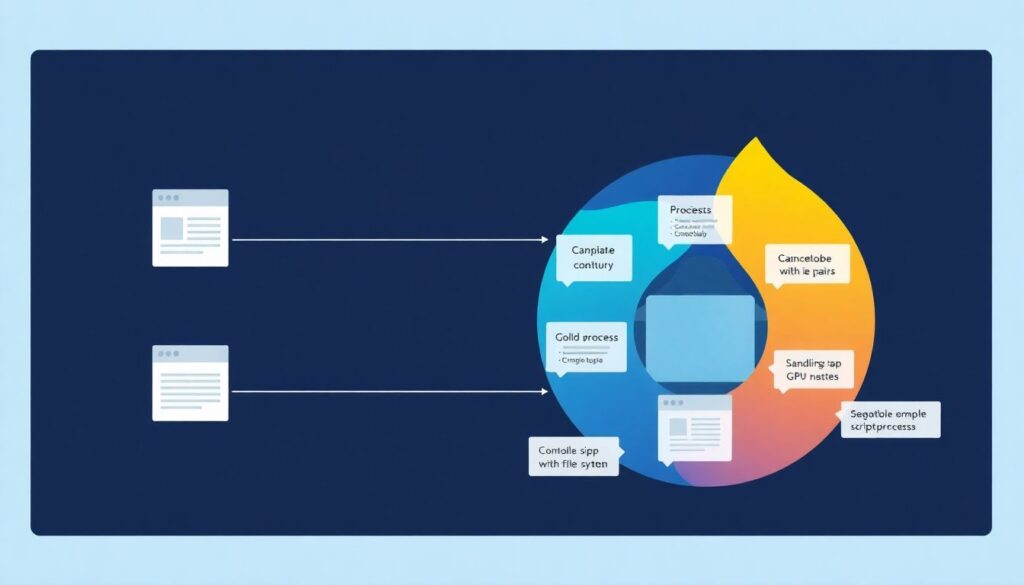

Современный браузер уже давно перестал быть единым куском кода: один процесс отвечает за интерфейс, другие — за вкладки и плагины, ещё один — за GPU. Такая модель сильно снижает вероятность того, что вредоносный скрипт сможет вылезти за пределы своей вкладки и добраться до файловой системы. По данным самих вендоров, внедрение многоуровневой «песочницы» сокращает успешные эксплойты в разы: Google регулярно публикует статистику, где часть 0-day уязвимостей становится почти бесполезной именно из-за изоляции. Однако это не магия: если дать расширениям слишком много прав, они тихо обойдут даже самую умную архитектуру.

Статистика атак: как обновления архитектуры меняют картину

Если посмотреть на отчёты крупных провайдеров безопасности, картина любопытная: доля атак через классические плагины вроде старого Flash практически обнулилась, зато выросли сценарии через JavaScript‑чейн, цепочки редиректов и фишинговые формы. В 2023–2024 годах до 70% инцидентов, связанных с браузером, начинались не с «дыры» в движке, а с социальной инженерии. И вот тут обновление архитектуры помогает опосредованно: тот же site isolation не даёт увести данные из соседних вкладок или «подсмотреть» куки. Но если пользователь, не задумываясь, жмёт «Разрешить доступ», даже самая продвинутая модель процессов превращается просто в дорогой замок с открытой дверью.

Обновления и человеческий фактор: почему «обновление браузера безопасность скачать» — не стратегия

Во многих компаниях безопасность браузера сводится к рассылке с текстом «срочно обновите браузер до последней версии» и ссылкой вроде «обновление браузера безопасность скачать». На практике это создание ещё одной точки риска: кто проверит, что сотрудник не скачал фальшивый установщик с фишингового сайта, замаскированного под страницу вендора? Архитектурные улучшения бесполезны, если цепочка обновления и доверия не выстроена. В идеале обновления должны прилетать централизованно, через управляемый репозиторий или MDM, где администратор видит, какие версии стоят на рабочих местах и какие модули реально используются, а какие давно пора отключить.

Корпоративный браузер: когда «просто Chrome» уже не вариант

Для бизнеса появилось новое направление: защищенный браузер для бизнеса купить стало примерно таким же естественным решением, как выбрать корпоративный мессенджер. Появляется целый класс продуктов — корпоративный браузер с повышенной безопасностью, где с завода ограничены установки расширений, встроены DLP‑модули и политики доступа к данным. Здесь архитектура работает в связке с управлением: те же процессы изоляции используются для разграничения рабочих и личных контекстов, чтобы вкладка с CRM не соседствовала логически с личной почтой сотрудника. Да, такие решения дороже, но итоговая цена инцидента утечки коммерческой тайны заметно выше любой лицензии.

Экономика безопасности: где окупаются архитектурные инновации

С точки зрения экономики, обновления в браузерной архитектуре часто кажутся «невидимыми» затратами: пользователи не видят новый дизайн, а ИТ-служба получает лишние часы тестирования. Но если сопоставить среднюю стоимость инцидента (для среднего бизнеса она уже исчисляется десятками тысяч долларов) и цену внедрения решений для безопасности браузера в компании, картина меняется. Инвестиции в архитектуру снижают нагрузку на SOC и службу ИБ: меньше срабатываний по подозрительной активности, меньше ручной разборки логов. Более того, новая архитектура позволяет безопасно использовать веб‑SaaS вместо тяжёлых десктопных клиентов, сокращая затраты на инфраструктуру и обновления программного обеспечения.

Нестандартные подходы: от «усечённых» браузеров до временных профилей

Если хочется нестандартных решений, можно идти дальше классических политик. Например, для особо критичных задач стоит использовать «усечённый» браузер — сборку с вырезанными всеми ненужными модулями: без синхронизации, сторонних расширений, автозаполнения и даже истории. Ещё один подход — временные профили: сессия создаётся на время работы с чувствительными системами и уничтожается при закрытии, включая куки, локальное хранилище и кэш. В связке с контейнеризацией на уровне ОС это превращает браузер в одноразовый инструмент, который практически не оставляет следов на рабочей станции, даже если устройство потом будет скомпрометировано.

Практика для компаний: что менять уже сейчас

Чтобы извлечь максимум из новой архитектуры, одних обновлений мало. Нужна продуманная настройка и аудит безопасности браузеров в организации: отключение устаревших протоколов, жёсткие политики скачивания файлов, контроль разрешений WebUSB и WebRTC. Полезно ввести уровни доверия к сайтам: внутренние системы, партнёры, остальной интернет — и для каждого набора свои правила. Центральное управление профилями и расширениями позволяет запретить «тёмные» аддоны и оставить только проверенный набор. И да, не стоит забывать про обучение сотрудников: объяснить, почему вкладка в инкогнито не делает их невидимыми для администратора или злоумышленника.

Что делать бизнесу: пошаговый план внедрения

1. Определить, какие данные реально критичны и через какие веб‑сервисы они проходят.

2. Выбрать, будете ли вы усиливать существующий браузер или проще сразу защищенный браузер для бизнеса купить.

3. Настроить централизованные политики и обновления, чтобы сотрудник вообще не искал, откуда скачивать инсталлятор.

4. Встроить в инфраструктуру специализированные решения для безопасности браузера в компании: прокси с анализом трафика, антифишинговые модули, проверку расширений.

5. Регулярно пересматривать архитектуру: новые API вроде WebGPU или расширенные возможности сервис‑воркеров меняют ландшафт угроз, и без пересмотра политик можно незаметно открыть новые «дыры».

Прогнозы: как архитектура браузеров изменит индустрию

В ближайшие годы браузер всё больше будет напоминать мини‑операционную систему: с собственным планировщиком, изолированными контейнерами страниц и встроенными средствами контроля данных. Для крупных компаний это означает постепенный отказ от тяжёлых толстых клиентов в пользу веб‑приложений, где безопасность обеспечивается на уровне контейнера браузера и прокси. Индустрия уже смещается от «антивирусов для рабочих станций» к контролю за сессионным уровнем, а корпоративный браузер с повышенной безопасностью становится частью стандартного стека, как когда‑то файрвол. Те, кто начнёт адаптацию архитектуры сейчас, будут позже тратить меньше сил на латание дыр и больше — на развитие продуктов, а не на борьбу с последствиями инцидентов.