Микро‑фронтенды уже давно перестали быть экспериментом и стали реальным рабочим инструментом для крупных продуктов. Если коротко, это способ собрать интерфейс из независимых модулей, как из кубиков LEGO: каждый отвечает за свою зону — профиль, корзина, аналитика — и может жить почти собственной жизнью. С одной стороны, звучит как мечта: команды не мешают друг другу, релизы идут параллельно, стек можно подбирать под задачу. С другой — возрастает сложность безопасности: больше границ, больше протоколов общения, больше мест, где можно промахнуться с настройками. Поэтому обсуждать микрофронтенды отдельно от темы защиты уже просто не получается.

Что такое микро‑фронтенды и почему они всех так волнуют

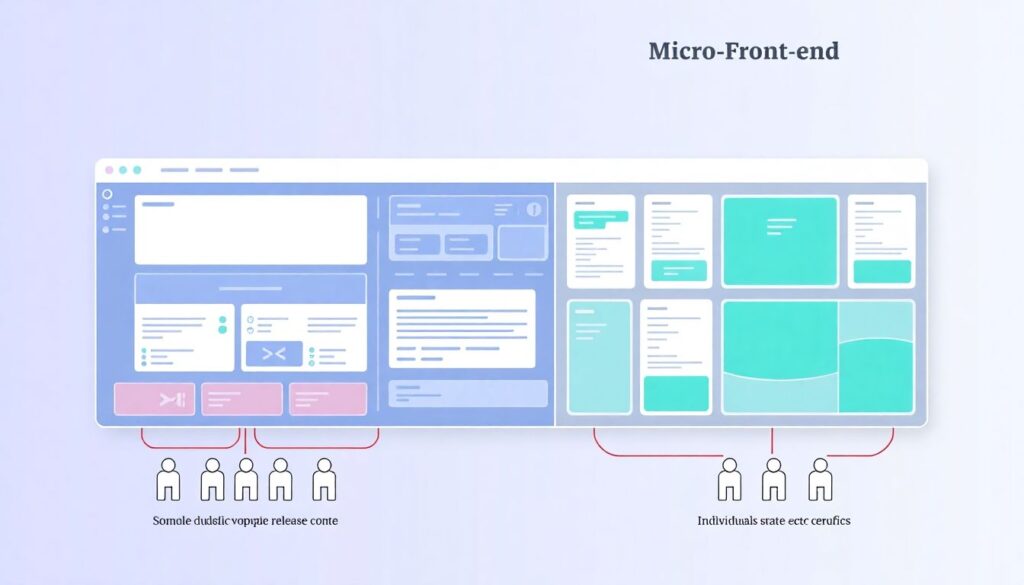

Если представить классический фронтенд как один большой монолитный SPA, то микро‑фронтенд архитектура режет его на независимые зоны ответственности. У каждого модуля своя команда, свой цикл релизов, иногда даже свой фреймворк. В крупных компаниях это выглядит так: отдельный блок оплаты, отдельный личный кабинет, отдельный каталог, которые через оркестратор склеиваются в единый интерфейс. Появился даже рынок «микрофронтенды разработка и внедрение под ключ», где подрядчики сразу предлагают дизайн, реализацию, DevOps и сопровождение. Но чем больше модулей, тем важнее единые правила безопасности, иначе вместо масштабируемой архитектуры получится фрагментированный зоопарк уязвимостей.

Статистика и живые тренды внедрения микро‑фронтендов

По опросам крупных вендоров, за последние три года доля компаний, использующих микро‑фронтенды хотя бы в одном продукте, выросла примерно с 10–15 % до 35–40 %. В e‑commerce и финтехе эта цифра ближе к 50 %, потому что там постоянно пилят новые фичи и А/Б‑эксперименты, а монолиты объективно тормозят. Большая часть запросов на «заказ внедрения микрофронтенд архитектуры для корпоративных порталов» приходит от организаций, которые уже обожглись на долгих релизах и зависимостях между командами. При этом безопасности уделяют меньше внимания, чем скорости: по внутренним аудитам многих компаний, примерно в трети проектов не прописаны формальные требования к защите интерфейсных модулей, всё строится на «здоровом смысле» разработчиков.

Где тонко: типовые риски и уязвимости

С точки зрения угроз микро‑фронтенды — всё тот же веб, но с новыми углами атаки. Классика вроде XSS никуда не делась, но теперь вредоносный скрипт в одном модуле может повлиять на соседний. Если модули грузятся через iframes или Web Components, появляется риск неправильной настройки Content Security Policy и обхода изоляции. Ещё один момент — общие токены и шина событий: когда один модуль слишком много знает о пользователе, компрометация его кода автоматически открывает дорогу во всё приложение. Эксперты по «архитектура микро фронтендов услуги консалтинг» регулярно отмечают, что самые опасные дыры возникают не из-за технологий, а из-за отсутствия общих правил: каждая команда решает, как ей удобнее, и шьёт безопасность по месту.

Практики безопасности и зачем нужен аудит

Надёжная микро‑фронтенд архитектура начинается не с выбора фреймворка, а с договорённостей: как модули обмениваются данными, кто отвечает за аутентификацию, как работают куки и токены. Тут уже не обойтись без формальных процессов: статический анализ, dependency‑check, обязательные код‑ревью на точки входа пользовательских данных. В крупных продуктах всё чаще используется регулярный аудит безопасности микрофронтендов в веб-приложениях: внешние команды ломают приложение «по‑белому», проверяя изоляцию модулей, CSP, sandbox для iframe, корректность CORS. Эксперты советуют закладывать аудит ещё на этапе проектирования, а не только перед релизом: потом менять протоколы обмена событиями и модель прав гораздо дороже, чем сразу задать рамки.

Экономическая сторона: где выгода, а где скрытые расходы

Финансовый эффект от микро‑фронтендов двоякий. С одной стороны, команды релизят свои части быстрее, и бизнес реально раньше видит деньги от новых фич. Можно привлекать разных подрядчиков на отдельные модули, а не держать гигантский штат универсальных фронтенд‑разработчиков. С другой — растут расходы на координацию, CI/CD, инфраструктуру и безопасность: нужен единый gateway, логирование, мониторинг, система прав доступа. Когда компания заказывает микрофронтенды разработка и внедрение под ключ, разумно заранее требовать расчёт TCO: сколько будут стоить не только сами модули, но и поддержка, обновление библиотек, обучение команд. Если безопасность закладывается в архитектуру сразу, она обходится дешевле, чем латание дыр после первых инцидентов.

Рынок, обучение и будущее микро‑фронтенд архитектуры

Спрос на разработчиков, которые понимают не только React или Vue, но и целостную микро фронтенд архитектура обучение и курсы для разработчиков, стабильно растёт. Провайдеры обучения уже включают темы безопасности напрямую: sandbox, CSP, SSO, OAuth, защита межмодульных событий. Прогнозы отрасли сходятся в одном: по мере роста числа модулей и распределённых команд компании будут либо переходить на стандартизованные платформы, либо покупать готовые решения с преднастроенными политиками безопасности. Через 3–5 лет архитектура без чётких правил защиты будет восприниматься как плохой тон, примерно так же, как сейчас деплой без тестов. Для подрядчиков это означает: без компетенций по безопасности вход в рынок существенно сузится.

Практические советы и рекомендации экспертов

1. Начинайте с модели угроз. Эксперты предлагают до кода нарисовать схему: какие данные ходят между модулями, где точки входа внешнего трафика, кто отвечает за авторизацию. Это сразу высветит слабые места.

2. Жёстко определите границы модулей. Если микро‑фронтенд получает данные, которые ему не нужны для UI, значит, где‑то нарушен принцип минимальных привилегий.

3. Введите обязательные общие стандарты. ESLint/Stylelint‑правила, минимум CSP‑политик, чек‑листы для ревью, требования к зависимостям — всё это снижает риск хаоса.

4. Заложите регулярный аудит безопасности. Раз в год приглашайте внешнюю команду или внутреннюю AppSec‑группу прогнать тесты и пересмотреть допущения.

5. При заказ внедрения микрофронтенд архитектуры для корпоративных порталов сразу включайте в ТЗ требования по логированию, мониторингу и реагированию на инциденты — без этого даже красивая архитектура останется слепой к атакам.