Почему вообще заморачиваться с CSP в больших проектах

Когда проект вырастает до уровня интернет‑портала или корпоративной системы, «просто поставить пару заголовков» уже не работает. Начинаются интеграции с десятком сторонних сервисов, SPA‑фреймворки, микрофронтенды, собственные CDNs. На этом фоне content security policy внедрение для крупных проектов превращается не в галочку в чек-листе, а в отдельный мини-проект с планом, метриками и откатами. Без аккуратной стратегии легко положить половину функционала, получить шквал баг-репортов от внутренних команд и в итоге тихо откатить CSP, разочаровавшись в самой идее. Поэтому практический подход начинается не с директив, а с инвентаризации и договоренности, кто именно отвечает за безопасность фронтенда.

Исторический контекст и эволюция CSP

CSP появился как попытка дать браузеру «белый список» допустимых источников контента и тем самым уменьшить влияние XSS. Первая версия стандарта была довольно грубой: всё вокруг скриптов, стилей и inline‑кода. По мере усложнения веба добавлялись директивы для фреймов, воркеров, загрузки шрифтов и медиа. Постепенно стало ясно, что простой запрет inline‑скриптов недостаточен, особенно в монолитных фронтендах. Корпоративные команды начали требовать более гибкие механизмы, поэтому появились nonce и hash‑подходы, поддержка report‑only, а также расширенные отчёты о нарушениях. Сегодня настройка csp политики безопасности сайта под ключ включает не только «чистку» inline‑кода, но и построение процессов: кто обновляет политику, как мониторится лог, как test‑окружения догоняют прод.

Базовые принципы CSP для реальных систем

Ядро идеи довольно простое: мы сообщаем браузеру, откуда разрешено грузить скрипты, стили, картинки, шрифты и т. д. В крупных продуктах это превращается в задачу моделирования доверенных периметров. Команда должна определить, какие домены контролируются организацией, какие — партнёрские, а какие должны быть полностью отрезаны. Ошибка новичков здесь — слепо копировать конфиг из статьи и подставлять свои домены, не понимая, что именно защищают. В итоге либо слишком мягкая политика почти ничего не блокирует, либо чрезмерно жёсткая ломает асинхронные сценарии и виджеты аналитики, после чего CSP объявляют «слишком сложной и бесполезной». Зрелый подход подразумевает поэтапное ужесточение, начиная с report‑only.

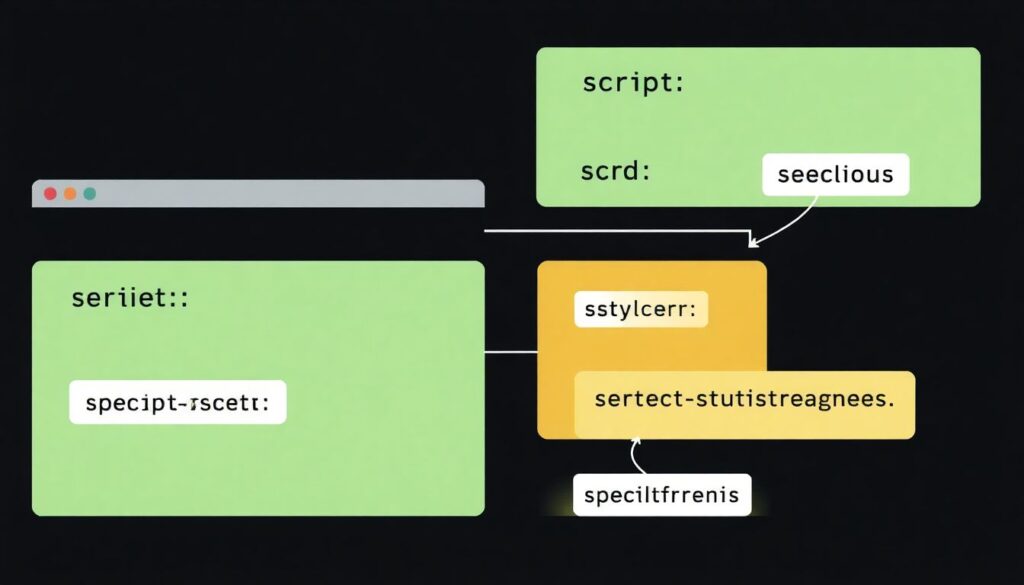

Что нужно знать о директивах, чтобы не стрельнуть себе в ногу

В реальной жизни всё крутится вокруг нескольких ключевых директив: default-src, script-src, style-src, connect-src, frame-ancestors. Новички часто переоценивают default-src, думая, что задав его, можно почти не трогать остальные. На деле в сложных интерфейсах нужно явно прописывать отдельные категории, иначе вы начинаете добавлять исключения хаотично, размывая общий контроль. Другая типичная ловушка — бесконтрольное использование ‘unsafe-inline’ и ‘unsafe-eval’: их добавляют «временно, чтобы заработало», а потом забывают, превращая политику в декоративную. Для крупных проектов оптимизация и поддержка csp для корпоративных веб‑приложений — это регулярные ревью директив и чистка таких «временных костылей», а также подготовка миграционных планов при смене фреймворков или библиотек.

Практическая схема внедрения в больших проектах

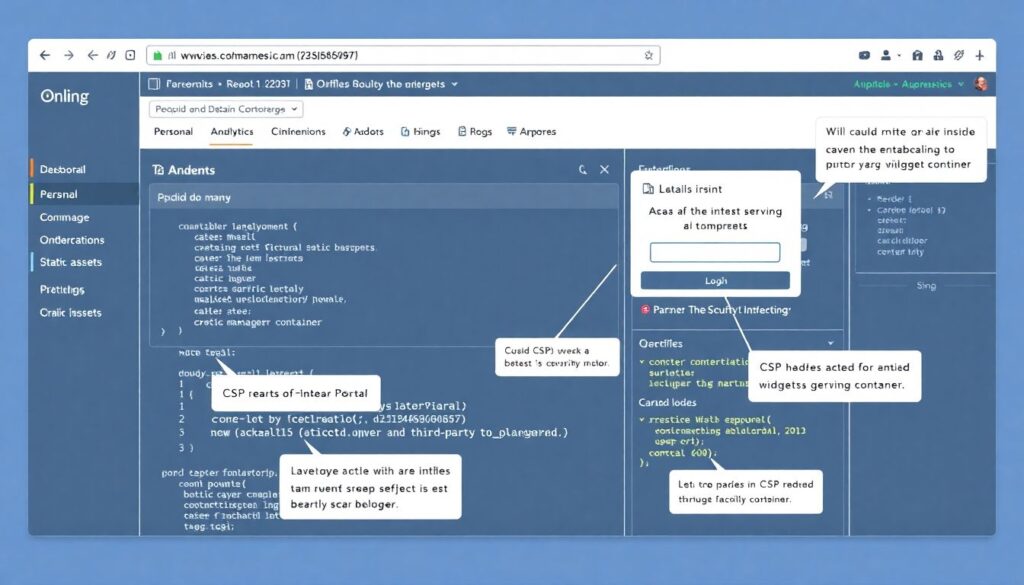

Вместо того чтобы сразу «вбивать» строгий заголовок в прод, разумнее разворачивать CSP в несколько этапов. Для начала включают режим report‑only и собирают логи нарушений хотя бы пару недель. На их основе строится реальный список источников, а заодно всплывают неожиданности: забытые сторонние скрипты маркетинга, древние виджеты, тестовые домены. Следующий шаг — разделить политику для разных зон: публичный сайт, личный кабинет, админ‑панель. Это позволяет не тащить избыточные разрешения в критические интерфейсы. Параллельно стоит настроить автоматические проверки в CI, чтобы не допускать неконтролируемого роста исключений, особенно при подключении новых интеграций, CDN или экспериментов AB‑тестирования.

Пример пошагового внедрения CSP

Один из рабочих шаблонов для крупных команд выглядит так: сначала аудит текущего фронтенда, затем базовая политика в report‑only, после чего — итеративное ужесточение. Аудит помогает понять, насколько глубоко проект завязан на inline‑скрипты и старые библиотеки. Далее команда формирует первую версию script-src и style-src без ‘unsafe-inline’, используя nonce или hash там, где переписать код сразу невозможно. На каждом шаге замеряют количество блокировок и анализируют жалобы пользователей. Обычно за 2‑3 цикла удаётся довести политику до состояния, когда большинство XSS‑векторов трудно эксплуатировать, а разработчики понимают, как добавлять новые ресурсы, не ломая правила. Важно, чтобы этот процесс был прозрачен: обсуждать изменения на архитектурных встречах, фиксировать решения в документации.

- Начинать с report‑only, а не с жёсткой блокировки

- Разделять политики для зон (публичные страницы, админка, API‑консоли)

- Использовать nonce/hash там, где быстро убрать inline‑код невозможно

Как это выглядит в связке с услугами и внешними командами

Для крупных интернет‑порталов полезно подключать внешние услуги аудита и разработки content security policy, особенно если в компании мало экспертизы по веб‑безопасности. Внешние специалисты помогают собрать исходную матрицу рисков, построить разумно строгую политику и не упустить подводные камни вроде встроенных платежных форм или SSO‑интеграций. При этом важно не превращать результат в «чёрный ящик»: внутренней команде должны передать понятный гайд по дальнейшему сопровождению CSP. Хорошая практика — договориться, что при добавлении нового домена в политики всегда заводится отдельная задача с обоснованием и оценкой влияния на угрозы XSS и данных пользователя. Так CSP остаётся живым инструментом, а не одноразовым консалтинговым артефактом.

Типичные ошибки новичков при работе с CSP

Новички часто начинают с крайностей: или включают сверхжёсткую политику, ломая половину фронтенда, или размывают её до состояния «разрешить всё, лишь бы работало». Ещё один популярный промах — игнорирование режима report‑only и отсутствие логирования: политика сразу применяется в блокирующем режиме, а когда что‑то перестаёт загружаться, разработчики наугад добавляют домены и ‘unsafe-*’, лишь бы успеть к релизу. Ошибка организационного уровня — думать, что CSP — зона ответственности только безопасников. В реальности львиная доля успеха зависит от фронтенд‑команды, DevOps и архитекторов, которые должны договориться, как меняется кодовая база, чтобы политика не превращалась в бесконечный список исключений и «забитых» дыр.

Частные технические промахи и почему они опасны

С технической стороны новички чаще всего страдают от трёх вещей: inline‑скриптов, динамической генерации DOM и слепой веры в копипасту из блогов. Inline‑код остаётся в шаблонах «потому что так быстрее», а потом его приходится или оборачивать нескончаемыми nonce, или легализовывать ‘unsafe-inline’. Динамическая вставка скриптов через innerHTML и подобные конструкции рождает бесконечный поток нарушений, если не поменять архитектуру. Наконец, копирование чужих настроек без учёта своей архитектуры приводит к ситуациям, когда часть защит работает иллюзорно: например, указаны неподдерживаемые директивы или опечатки в значениях. Всё это делает политику хрупкой, а команда перестаёт ей доверять, считая CSP источником «рандомных багов», а не реальным слоем защиты от XSS.

- Оставленные «временные» ‘unsafe-inline’ и ‘unsafe-eval’ в проде

- Использование default-src без явной настройки script-src и connect-src

- Отсутствие централизованного места, где документируются текущие политики

Примеры реальных сценариев в крупных проектах

Представим интернет‑портал с личным кабинетом, виджетами от партнёров и несколькими доменами для статики. На старте все скрипты идут inline, а аналитика подключается через сторонний контейнер. При попытке быстро включить CSP ломается авторизация (из‑за inline‑хендлеров) и виджеты партнёров. Решением стал поэтапный вынос логики в отдельные JS‑файлы, внедрение nonce только для того, что невозможно переписать за один спринт, и раздельные политики для публичной части и кабинета. В итоге политика для кабинета стала заметно строже, чем для маркетинговых страниц. Такой подход показал, что CSP можно эволюционно внедрять без «большого взрыва», если изначально заложить время на рефакторинг и донести до бизнеса, что это не одномоментное действие, а постепенно окупаемая инвестиция.

Когда имеет смысл отдать часть работ на аутсорс

Если в штате нет людей с опытом сложных политик безопасности, имеет смысл заказать настройку политики безопасности контента (csp) для интернет‑портала у внешней команды, но с чётким ТЗ: нужен не только конфиг, но и рекомендация по изменению кода, логированию, CI‑проверкам. Часто такую работу комбинируют с внутренним обучением: разбором конкретных ошибок, совместным анализом отчётов нарушений и выработкой стандартов кодирования. Выигрыш в том, что после запуска команда не боится дорабатывать интерфейс и знает, почему какое‑то разрешение нельзя добавить «просто так». В долгой перспективе именно внутренняя зрелость решает, останется ли CSP рабочим инструментом или будет отключена при первом большом редизайне из‑за кажущейся сложности и конфликтов с дедлайнами.