Как веб‑формы превратились в цель для атак

Первые веб‑формы в конце 90‑х были почти игрушкой: простые поля, минимум логики и фактически нулевая секьюрность. Массовые атаки начались, когда в формы стали передавать деньги и персональные данные. SQL‑инъекции, XSS, спам-боты — всё это всплыло в нулевых, когда сайты уже собирали логины, пароли и номера карт, но ещё не умели себя защищать. К 2010‑м сформировались базовые практики вроде фильтрации ввода и HTTPS, а после громких утечек и появления GDPR тема защиты форм окончательно переехала из зоны «желательно» в зону «обязательно».

Почему веб‑форма — слабое звено

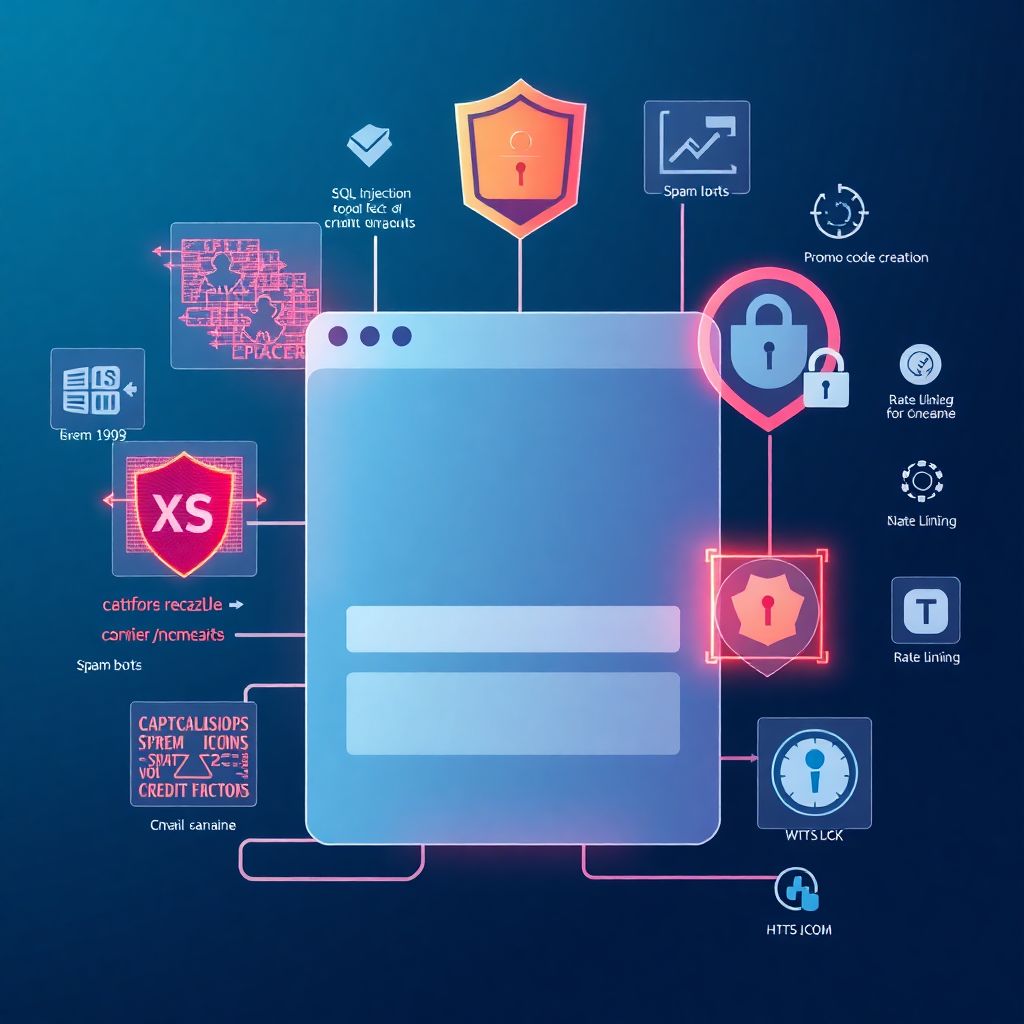

Любая форма — это фронт‑дверь к вашему бэкенду и базе. Через неё можно перелить трафик, подсунуть вредоносный код или просто заспамить инфраструктуру. Атакующий видит в форме удобную точку входа: известный URL, предсказуемые параметры и часто — слабые проверки. Отсюда вырастают сценарии вроде массового перебора паролей, автоматического создания фейковых аккаунтов и подбора промо‑кодов. Поэтому защита веб форм от взлома и ботов давно перестала быть задачей только интернет‑магазинов и касается даже простых лендингов с одной‑двумя формами.

Классические способы защиты: от валидации до HTTPS

Базовый слой обороны — это аккуратная работа с данными. Серверная валидация, экранирование спецсимволов, строгие лимиты по длине и типу полей снижают вероятность инъекций и XSS. Обязателен принудительный HTTPS с корректной настройкой шифрования и HSTS, чтобы исключить перехват данных на маршруте. Плюс, разумно ограничивать частоту запросов с одного IP и включать журналирование попыток входа. Эти меры не решат всех проблем, но они — фундамент, без которого любые продвинутые сервисы выглядят как сигнализация в доме без дверей.

CAPTCHA и reCAPTCHA: когда и зачем

CAPTCHA появилась как защита от роботов в начале 2000‑х и быстро стала стандартом. Позже Google предложил reCAPTCHA, которая частично опирается на поведенческий анализ, минимизируя раздражающие головоломки. В 2025 году это всё ещё рабочий инструмент, но вызывать его надо дозированно, чтобы не отпугивать живых пользователей. На старте владельцев сайтов волнует и экономический вопрос: настройка reCAPTCHA для защиты веб форм цена обычно невысока по сравнению с последствиями массового спама и компрометации учётных записей, так что окупаемость тут очевидна.

Интеллектуальные фильтры и облачные сервисы

Следующий уровень — поведенческий анализ и облачная фильтрация. Специализированный сервис защиты онлайн форм от спама и атак анализирует паттерны трафика: скорость заполнения полей, схожесть данных, географию запросов, «подозрительные» заголовки. Многие решения используют ML‑модели, которые учатся на реальных атаках и подстраиваются под ваш проект. Плюс таких сервисов — быстрая реакция на новые техники взлома без ручной настройки правил. Минус — зависимость от внешнего поставщика и дополнительная точка отказа, если выбранный провайдер нестабилен.

Персональные данные и регуляции

Как только во форму попадает имя, телефон или e‑mail, речь идёт уже не только о технике, но и о праве. Безопасная обработка персональных данных в веб формах gdpr требует прозрачных целей, минимизации собираемых полей и чёткого разграничения доступа. Данные стоит шифровать не только «в пути», но и в хранилище, плюс настраивать ротацию ключей и резервное копирование. Важно также продумать срок жизни информации: не хранить результаты одной заявки годами «на всякий случай», потому что каждый лишний байт — потенциальная точка утечки или шантажа.

Плюсы и минусы ключевых технологий

Чтобы не тонуть в терминах, удобно смотреть на технологии через призму практики. Основные инструменты сейчас: CAPTCHA, WAF, rate limiting, логирование и внешние защитные сервисы. У каждого решения есть цена внедрения — не только в деньгах, но и в удобстве для пользователя и сложности поддержки. Поэтому, выбирая стек, полезно сразу фиксировать цели: вы хотите сократить спам на 90%, защитить платёжную форму или закрыть регуляторные риски? Чёткая формулировка сильно упрощает разговор с подрядчиками и разработчиками.

CAPTCHA, WAF и лимиты: что дают на деле

Условно можно разложить эффекты так:

- CAPTCHA и reCAPTCHA: хорошо режут дешёвых ботов, но раздражают людей и почти не помогают против таргетированных атак.

- WAF и rate limiting: уменьшают силу автоматизированных штурмов, закрывают типовые уязвимости, но требуют грамотной настройки и мониторинга.

- Логирование и оповещения: не блокируют сами атаки, зато позволяют быстро заметить аномалии и реагировать до инцидента.

Комбинация этих уровней чаще всего даёт оптимальный баланс стоимости и эффективности при разумной нагрузке на команду.

Подрядчики и аудит: где тонко

Когда собственных компетенций не хватает, в игру вступают внешние специалисты. Хорошая практика — периодический аудит безопасности веб форм на сайте: стоимость обычно зависит от глубины тестов, количества сценариев и необходимости отчёта для регуляторов. Важный момент — не ограничиваться разовой проверкой перед запуском. Среды и библиотеки обновляются, появляются новые фреймворки и интеграции, и то, что было безопасно год назад, сегодня может открывать дыру. Регулярный аудит 1–2 раза в год — уже практически отраслевой стандарт.

Практические шаги по выбору защиты

При выборе стратегии полезно двигаться по простому маршруту: сначала закрываем базовые дыры, потом добавляем разумную автоматизацию и только затем подключаем «тяжёлую артиллерию». Для малого проекта чаще всего хватает грамотной валидации, HTTPS, ограничений по запросам и лёгкой CAPTCHA. Крупным сервисам разумнее сразу рассматривать WAF и внешнюю аналитику трафика. Полезно заранее зафиксировать метрики: допустимый объём спама, среднее время обработки инцидента, SLA для партнёров — так проще понять, что реально улучшилось после внедрения защиты.

На что смотреть при выборе решений

Чтобы не ошибиться, держите в голове несколько критериев:

- Влияние на конверсию: любое трение в форме стоит измерять, а не «чувствовать на глаз».

- Прозрачность настроек: чёткие правила проще поддерживать и передавать внутри команды.

- Интеграция с текущим стеком: чем меньше костылей и самописных адаптеров, тем надёжнее система.

- Поддержка инцидент‑менеджмента: логи, алёрты, понятные отчёты — без этого сложно учиться на ошибках.

Такой чек‑лист помогает отсечь красивые, но непрактичные решения ещё на этапе демо.

Тренды 2025: куда всё движется

В ближайшие годы защита форм всё сильнее уходит в сторону контекстной и адаптивной аутентификации. Система оценивает поведение пользователя, устройство, историю сессий и уже на этом основании решает, нужно ли показывать CAPTCHA, требовать 2FA или пускать по упрощённой схеме. Растёт спрос на сервисы «под ключ», где в одну подписку входит и фильтрация трафика, и мониторинг утечек, и автоматические отчёты для комплаенса. Для бизнеса это удобный обмен: вместо зоопарка разрозненных модулей — один понятный контракт и предсказуемые операционные расходы.

Экономика и зрелость рынка защитных сервисов

Рынок тоже взрослеет: если раньше все искали условно бесплатные плагины, то теперь многие считают TCO — совокупную стоимость владения. Вопрос «сколько стоит сервис защиты онлайн форм от спама и атак» обсуждается уже не в отрыве, а в связке с потерями от даунтайма, штрафами регуляторов и репутационными рисками. В итоге даже умеренная ежемесячная подписка выглядит адекватно на фоне одного серьёзного инцидента. В 2025‑м выигрывают те, кто не просто покупает «бренд», а внимательно соотносит риск‑профиль проекта и выбранную модель защиты.