Зачем вообще думать о безопасном хранении данных в браузере

Когда мы говорим «безопасное хранение данных в браузере», речь не только о паролях. Любые токены, настройки, кэш ответов API и офлайн‑данные могут стать удобной мишенью. Браузер хранит их на стороне клиента, а значит, вы частично теряете контроль. При XSS‑уязвимости злоумышленник видит всё, что видит ваш JavaScript. Поэтому задача разработчика — не «запихнуть всё в localStorage», а выстроить модель: что и зачем мы храним, сколько времени, в каком формате и при каких условиях удаляем.

Базовые термины: что за что отвечает

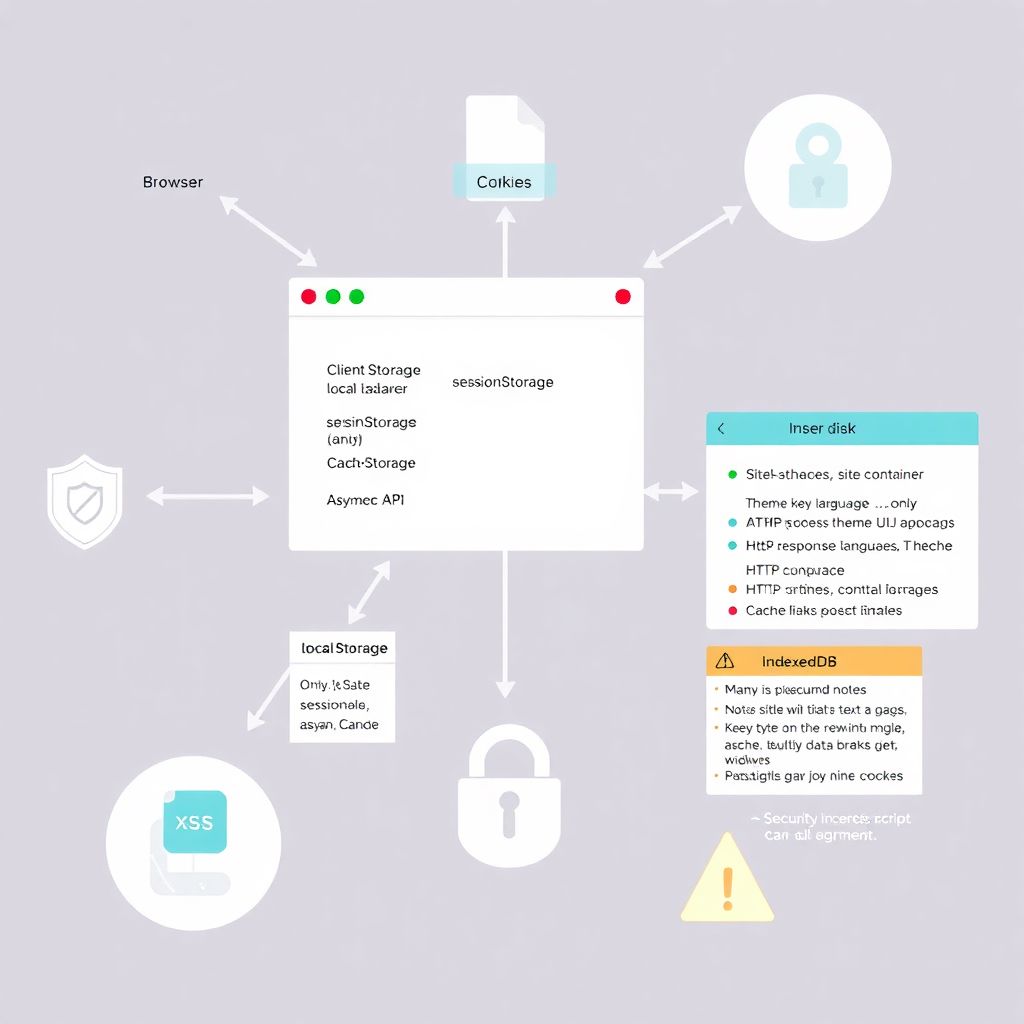

Определимся с терминологией. «Клиентское хранилище данных в браузере для web приложений» — это общий зонтичный термин для механизмов вроде Cookies, localStorage, sessionStorage, IndexedDB и Cache Storage. LocalStorage и sessionStorage — это просто key–value словари в синхронном API. IndexedDB — объектная БД в браузере, работающая асинхронно и умеющая индексы, транзакции и запросы по ключам. Cache Storage — кэш для HTTP‑ответов. Все они хранятся на диске пользователя, но правила доступа и объёмы различаются.

Текстовая диаграмма: как это всё взаимосвязано

Представьте диаграмму:

Браузер → (контейнер сайта, origin) → { Cookies, localStorage, sessionStorage, IndexedDB, Cache } → Диск пользователя.

Каждая стрелка подписана политикой безопасности:

— Cookies: отправляются на сервер по HTTP(S), живут в заголовках.

— LocalStorage: доступен только JS, не летит в сеть.

— IndexedDB: доступен только через асинхронный API JS.

Эта «диаграмма в тексте» подчёркивает: выбор хранилища влияет и на поверхность атаки, и на то, как данные могут утечь за пределы браузера.

Почему localStorage не подходит для чувствительных данных

LocalStorage соблазнителен простотой: setItem/getItem и готово. Но у него несколько серьёзных проблем. Во‑первых, всё хранится как строки в открытом виде: никакого шифрования на уровне браузера. Во‑вторых, API синхронный, может блокировать поток исполнения при больших объёмах. В‑третьих, при XSS злоумышленник забирает токены в одну строчку. Поэтому, обсуждая как безопасно хранить данные в localStorage и IndexedDB, честный ответ: localStorage — только для малозначительных настроек интерфейса, а не для ключей доступа и личной информации.

IndexedDB: определение и особенности

IndexedDB — это встроенная в браузер объектная база данных, работающая по принципу «хранилища объектов» (object store). Записи хранятся как JavaScript‑объекты, ключи могут быть автоинкрементными, а индексы позволяют выполнять выборки по полям. В отличие от localStorage, тут есть транзакции и асинхронный API на промисах или колбэках. Это делает IndexedDB удобной основой для офлайн‑приложений: можно хранить тысячи записей, кэшировать сложные структуры и не тормозить UI. Но по умолчанию данные также лежат в открытом виде на диске.

IndexedDB vs localStorage: где чья зона ответственности

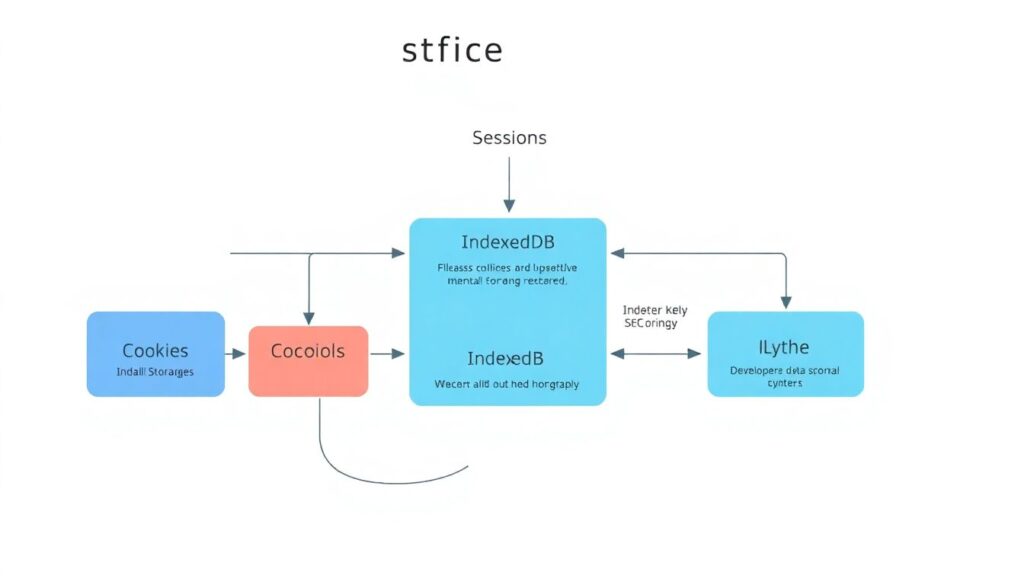

Сравнивая IndexedDB и localStorage, полезно мысленно нарисовать вторую диаграмму:

Параметры UI → localStorage → быстро, просто, без индексов.

Офлайн‑данные, кэш БД, большие списки → IndexedDB → асинхронно, масштабируемо, транзакционно.

Для «indexeddb хранение данных пример» можно представить заметки: заголовок, текст, теги. В localStorage придётся сериализовать один огромный JSON, а при изменении одной заметки перезаписывать всё. В IndexedDB каждая заметка — отдельный объект, обновляемый точечно, с поиском по тегам через индекс.

Где здесь безопасность: угрозы и границы ответственности

Браузер не шифрует содержимое IndexedDB или localStorage специально для вашего приложения. Операционная система может шифровать профиль пользователя, но это защита «от внешнего физического доступа», не от XSS. Основная угроза — выполнение вредоносного скрипта в контексте вашего сайта. Если он попал внутрь, он читает все клиентские хранилища. Значит, безопасное хранение — это не только выбор механизма, но и защита фронтенда: Content Security Policy, строгая фильтрация ввода, отказ от инлайнового JS и постоянный аудит зависимостей.

Лучшие практики безопасности данных в браузере

Чтобы внедрить лучшие практики безопасности данных в браузере, удобно опираться на несколько правил:

— Не хранить в браузере «мастер‑ключи» и долгоживущие секреты.

— Использовать короткоживущие токены и по возможности держать их в памяти, а не на диске.

— Модифицировать данные перед записью: хеши, обфускация, шифрование.

— Применять HTTPS везде и жёсткую политику cookie (HttpOnly, Secure, SameSite).

В итоге IndexedDB и localStorage используются в связке с серверной логикой, а не вместо неё.

Шифрование на стороне клиента: когда имеет смысл

Если вы хотите сделать безопасное хранение данных в браузере более серьёзным, пригодится шифрование перед записью. Типичный сценарий: пользователь вводит пароль или passphrase, вы с помощью Web Crypto API получаете ключ, которым шифруете данные перед сохранением в IndexedDB. В результате даже при локальном доступе к файлам профиля человек увидит лишь зашифрованные блоки. Важно понимать, что при XSS ключ тоже может быть украден, но такой подход сильно усложняет жизнь атакующему и снижает риск пассивных утечек.

Практический пример: безопасная заметочная SPA на IndexedDB

Представим маленькое приложение заметок. Для демонстрации, как безопасно хранить данные в localStorage и IndexedDB, можно сделать так: в localStorage держать только флаги UI (тема, язык, последний открытый фильтр). Сами заметки хранятся в IndexedDB, где каждая запись шифруется перед сохранением с помощью ключа, производного от пароля пользователя. Токен синхронизации с сервером храним в оперативной памяти и обновляем каждые N минут. Если вкладка закрыта, пользователь в следующий раз проходит короткую реаутентификацию.

Чего точно не стоит хранить в браузере

Есть категории данных, для которых клиентское хранилище в браузере для web приложений — плохая идея. Не кладите туда:

— Полные номера банковских карт и CVV.

— Долгоживущие refresh‑токены или «вечные» JWT без истечения.

— Секретные ключи для подписи на сервере.

— Сырые пароли пользователей.

Если по требованиям бизнеса что‑то из этого должно быть доступно офлайн, лучше пересмотреть архитектуру, использовать прокси‑ключи, аппаратные токены или разделение на несколько уровней секретности.

Beyond IndexedDB: современный стек клиентского хранения

К 2025 году IndexedDB остаётся основой, но вокруг него вырос целый «зоопарк» надстроек и альтернатив. Cache Storage активно используют сервис‑воркеры для офлайн‑режима, а библиотеки вроде Dexie.js или idb помогают приручить сложный API IndexedDB. На горизонте появляются инициативы по более безопасным контейнерам: Origin Private File System, изолированные стораджи для WebAssembly‑модулей и тесная интеграция с аппаратными ключами и WebAuthn. Всё это уменьшает связность и делает сложнее массовые компрометации.

Прогноз на ближайшие годы: куда движется безопасность в браузере

Сейчас, в 2025 году, видно несколько направлений, куда пойдёт безопасное хранение данных в браузере. Во‑первых, усилится песочница: разделение прав по «capability‑подходу», когда скрипту выдаются точечные токены доступа к storage. Во‑вторых, появятся стандартизированные API для шифрования на уровне платформы, чтобы не городить самодельные схемы. В‑третьих, WebAssembly и изолированные окружения станут естественным местом для обработки особо чувствительных данных, оставляя обычному JS минимум видимости и прав.

Практические шаги: как улучшить то, что есть уже сейчас

Чтобы не ждать идеального будущего, можно уже сейчас пересмотреть архитектуру. Начните с аудита: какие данные вы храните, где именно и как долго. Далее перепроверьте точки входа XSS и настроите Content Security Policy. Затем распределите хранилища: настройки — в localStorage, объёмные и полу‑чувствительные данные — в IndexedDB с шифрованием, сетевая информация — по возможности в HttpOnly‑cookies. Добавьте автоматическое устаревание записей и логику безопасного «выхода из системы» с очисткой всех стораджей.

Краткий чек‑лист перед релизом

— Проверить, что в localStorage и IndexedDB нет «вечных» токенов и паролей.

— Включить CSP, запретить инлайновый JS и подозрительные источники.

— Зашифровать чувствительные данные перед записью и настроить срок жизни.

— Использовать HTTPS повсеместно и корректные флаги для cookie.

Если относиться к браузерному хранилищу как к небезопасной, но удобной кеширующей прослойке, IndexedDB и «beyond» станут сильным инструментом, а не слабым звеном.