Когда фронтенд и бэкенд живут на разных доменах, поддоменах или портах, в игру вступает CORS. Браузер начинает задавать неудобные вопросы: «А точно этому JavaScript-коду можно трогать этот ресурс?». От ответа сервера зависит, увидит ли пользователь данные или снова словит знакомое сообщение про заблокированный запрос. Разобраться в полях CORS важно, если хочется уверенно управлять доступом, а не бесконечно гуглить «почему всё работает в Postman, но ломается в браузере».

—

Что такое CORS простыми словами

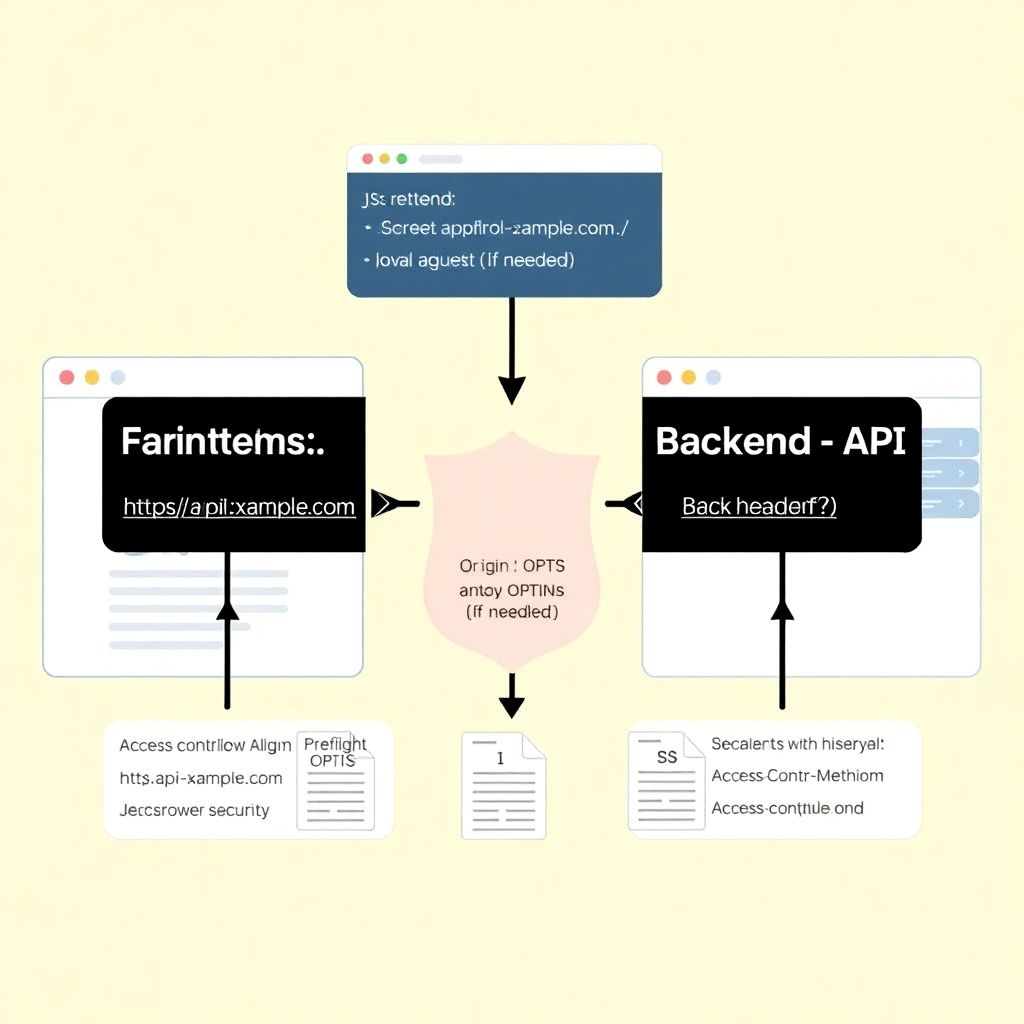

CORS (Cross-Origin Resource Sharing) — это протокол, с помощью которого браузер решает, можно ли кросс-доменному коду работать с ответом сервера. Тут важно понимать: блокирует не сервер, а именно браузер, опираясь на специальные заголовки. Сервер только подсказывает правила. Поэтому cors настройка доступа к ресурсам — это по сути настройка набора HTTP-заголовков, которые сообщают браузеру, кому верить и какие операции разрешены, а какие — нет.

Диаграмма (текстовое описание):

Клиентский JS → запрос к другому домену → Браузер проверяет Origin → при необходимости отправляет preflight (OPTIONS) → Сервер отвечает заголовками Access-Control-* → Браузер решает: пропустить ответ в JS или заблокировать доступ к данным, оставив только «серый» сетевой лог.

—

Ключевые термины CORS без избыточной теории

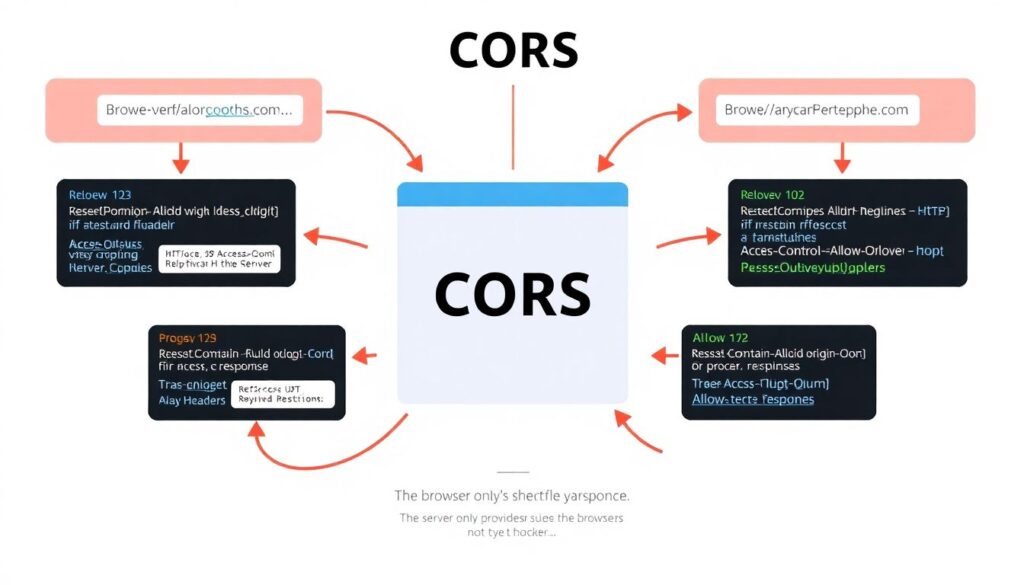

Термин Origin — это триада: схема (http/https), домен и порт. Если хоть что-то отличается, браузер считает источник «чужим». Preflight-запрос — это проверочный OPTIONS, который браузер шлёт заранее, когда запрос кажется «опасным» (нестандартные заголовки, методы PUT/PATCH/DELETE и т. д.). Поля CORS — это конкретные заголовки Access-Control-Allow-Origin, Allow-Methods, Allow-Headers и другие, через которые сервер формулирует политику доступа к ресурсам и взаимодействует с встроенной защитой браузера.

—

Access-Control-Allow-Origin: главное поле игры

Как оно работает и с чем путают

Access-Control-Allow-Origin говорит браузеру: «Вот этому Origin можно видеть ответ». Если сервер вернёт * — значит, доступ открыт для любых источников, но есть нюансы: с авторизационными куки, токенами и credentials такой режим не сработает. Именно поэтому как настроить заголовки cors access control allow origin так, чтобы не сорвать безопасность, — это не про слепую подстановку звёздочки, а про осознанный выбор конкретных доменов и сценариев, где действительно нужен широкий доступ к данным.

Сравнение с реферером и CSRF-токенами

Referrer и CSRF-токены тоже влияют на безопасность, но они работают в другом слое. CORS в основном отвечает за то, какой JavaScript из какого источника сможет прочитать ответ. Referrer может быть пустым или подделан с редиректами, а CORS основан на Origin, который браузер формирует жёстче. CSRF-токены проверяют легитимность действия пользователя, а Access-Control-Allow-Origin — доверие к самому фронтенду. Вместе они дополняют друг друга, но не заменяют, особенно в сценариях с публичными API.

—

Access-Control-Allow-Methods и Allow-Headers: тонкая настройка

Access-Control-Allow-Methods перечисляет HTTP-методы, которые сервер готов принимать от данного Origin. Это позволяет ограничить, например, только GET и POST для внешних клиентов, не открывая доступ к DELETE или PUT. При preflight-запросе браузер спрашивает: «Можно ли мне послать такой-то метод?», и если сервер отвечает без этого метода в списке, основной запрос даже не отправится. Так незаметно для разработчика, но эффективно блокируются потенциально опасные операции.

Access-Control-Allow-Headers решает, какие пользовательские заголовки клиент может отправить. Как только вы добавляете что-то вроде X-Request-Id или Authorization в нестандартном виде, браузер инициирует preflight. Если сервер не перечислит нужные заголовки в Allow-Headers, основной запрос будет тихо отвергнут. Именно поэтому при проектировании API стоит заранее продумывать, какие заголовки реально нужны, а какие можно убрать, чтобы не перегружать и не усложнять CORS-политику без реальной пользы.

—

Credentials и Access-Control-Allow-Credentials

Когда в запросе участвуют куки, HTTP-авторизация или client-side сертификаты, браузер считает, что риск выше. В таком случае он требует явного ответа сервера через Access-Control-Allow-Credentials: true. При этом уже нельзя использовать звёздочку в Allow-Origin, нужен конкретный Origin. В противном случае защита посчитает конфигурацию небезопасной и заблокирует доступ фронтенду. Здесь важно не забыть включить withCredentials в XHR/Fetch, иначе куки просто не полетят на сервер.

Диаграмма (текстовое описание):

JS с withCredentials → запрос с куки → Браузер: проверка Origin → Preflight (если надо) → Сервер: Access-Control-Allow-Origin: https://app.example.com + Allow-Credentials: true → Браузер: разрешает JS видеть ответ и использовать защищённую сессию. Если хоть один элемент не совпал — ответ есть в сети, но недоступен скрипту.

—

Практика: настройка cors на сервере nginx apache nodejs

В Nginx чаще всего CORS настраивают через директивы add_header в серверном или location-блоке. Типичный пример — добавить Access-Control-Allow-Origin $http_origin и ограничить список доверенных доменов через map. В Apache похожий эффект достигается через модуль mod_headers: Header set Access-Control-Allow-Origin и сопутствующие поля. В обоих случаях важно не дублировать заголовки, иначе браузер может считать ответ некорректным, особенно если preflight и основной запрос отдают разные настройки ресурсов.

В Node.js всё проще и опаснее: одно-две строки — и работает, но легко открыть лишнего. Популярный пакет cors для Express позволяет задать массив разрешённых Origin, методы и заголовки, а также включить credentials. Полезно реализовать функцию-коллбек, которая на лету проверяет Origin по списку в конфиге или БД. Такой подход лучше, чем жёстко прошитый * в коде, потому что облегчает постепенное развитие API и даёт управляемую cors настройка доступа к ресурсам без постоянных правок на продакшене.

—

Типичные ошибки и их исправление

Многие сталкиваются с сообщением в консоли браузера и начинают искать решение ошибки cors policy access to fetch blocked, меняя код фронтенда. Но проблема почти всегда на стороне сервера: либо отсутствует нужный заголовок, либо preflight даёт другой набор разрешений. Ещё одна ловушка — кэширование: CDN или прокси могут сохранить старые CORS-заголовки, и изменения будто не применяются. В таких ситуациях важно проверять «сырые» ответы через curl или DevTools → Network, а не верить только логам приложения.

Есть и более тонкие промахи: например, в preflight-ответе указан один набор методов, а в основном — другой; или в Allow-Headers забыли Content-Type: application/json, из-за чего браузер каждый раз ругается. Иногда бекенд не обрабатывает OPTIONS, и сервер отдаёт 404 или 405, хотя основная логика настроена корректно. В практическом сценарии быстро помогает простое правило: сначала заставить OPTIONS стабильно возвращать полный корректный набор Access-Control-*, а уже затем проверять бизнес-логику и авторизацию.

—

CORS для API: безопасность против удобства

Когда речь идёт про cors для api настройка безопасности и доступа всегда балансирует между жёсткими ограничениями и комфортом разработчиков. Для публичных API, которые потребляются из разных доменов, часто выбирают более мягкую политику с широким списком Origins или даже *. Но там, где используется авторизация по куки и чувствительные данные, лучше указывать конкретные домены и не разрешать лишние методы. Особенно осторожно стоит относиться к wildcard-паттернам на поддомены, если DNS может управляться разными командами.

Интересный приём — разделить API на «открытую» и «приватную» части. Для первой допускается более свободная CORS-конфигурация, подходящая под интеграции, промо-страницы и внешние виджеты. Для второй — строгий белый список фронтендов и тщательный контроль preflight-запросов. При таком подходе легче расширять систему, не ломая текущих клиентов, и не приходится каждый раз объяснять команде, почему нельзя просто «снять все ограничения» в одном-единственном месте конфигурации сервера.

—

Как подойти к настройке CORS на реальном проекте

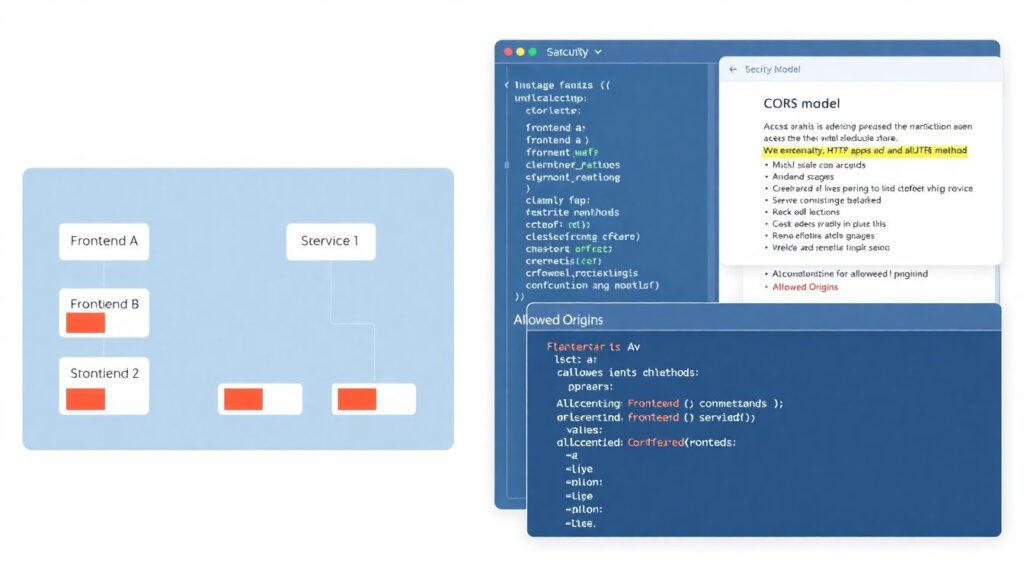

Оптимальный практический подход такой: сначала чётко определить фронтенды и сервисы, которые реально должны иметь доступ, затем описать нужные методы и заголовки, и только после этого переносить модель в конфиги сервера. Хороший шаг — зафиксировать соглашение в документации: какие Origins разрешены, какие токены используются, как отличаются dev, stage и prod. Это существенно снижает хаос, когда несколько команд внезапно начинают переписывать CORS друг у друга, ломая совместимость.

Диаграмма (текстовое описание процесса):

1) Анализ клиентов API → 2) Список Origin и операций → 3) Проектирование CORS-политики (Allow-Origin, Methods, Headers, Credentials) → 4) Реализация в Nginx/Apache/Node.js → 5) Тестирование через реальный браузер + curl → 6) Мониторинг логов ошибок. Такой цикл помогает не только устранить текущие проблемы, но и безболезненно масштабировать систему, когда появляются новые сервисы и интеграции.