Почему протоколы безопасности решают всё в мобильном вебе

Мобильный веб сегодня — основной вход в жизнь пользователя: личный кабинет банка, маркетплейсы, внутренние порталы компаний. Поэтому безопасность мобильных веб приложений разработка уже не про «добавить авторизацию и всё», а про системный набор протоколов, настроек и проверок. При работе через браузер на смартфоне у нас сразу несколько уязвимых зон: нестабильные сети, публичный Wi‑Fi, прокси‑сервера, кэш браузера, а также сами устройства с рутом или джейлбрейком. Задача протоколов безопасности — зашифровать трафик, подтвердить подлинность сервера и пользователя, минимизировать утечки сессий и куки. На практике это означает грамотное использование HTTPS, TLS, HSTS, современных политик cookie, корректную работу с токенами, а также строгую конфигурацию серверов и CDN. Игнорирование любого слоя обычно оборачивается реальными утечками, а не абстрактными «рисками».

Новички часто начинают с UI и бизнес‑логики, а вопросы безопасности откладывают «до релиза», из-за чего потом приходится ломать архитектуру, переделывать авторизацию и переписывать сетевой слой под протоколы безопасности.

Инструменты и инфраструктура

Что нужно подготовить до первой строки кода

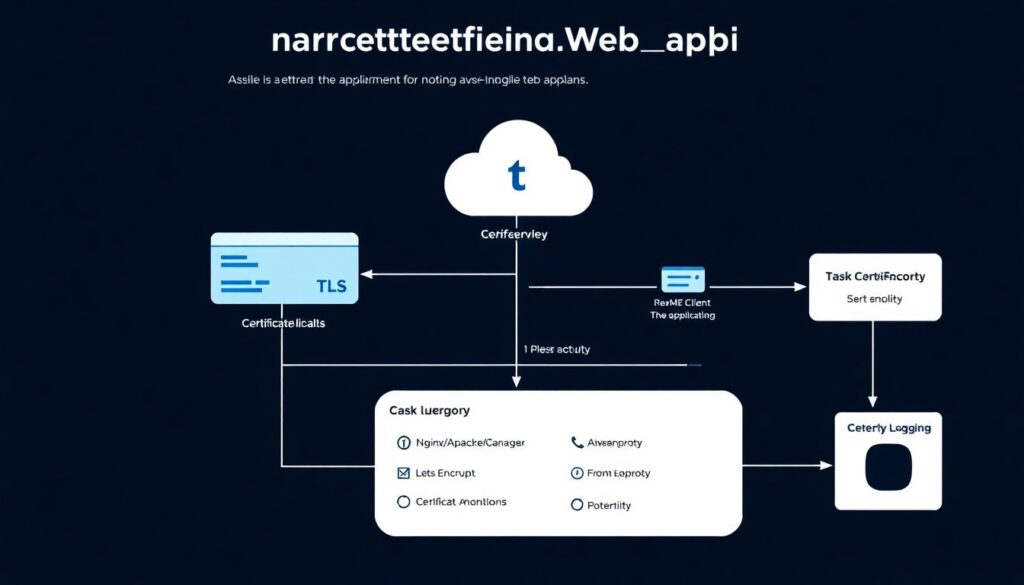

Базовый набор инструментов для защиты мобильного веб‑приложения — это не только фреймворк и IDE. Нужен веб‑сервер (Nginx/Apache/Caddy) с корректной поддержкой TLS, менеджер сертификатов (ACME‑клиент, интеграция с Let’s Encrypt или корпоративным CA), обратный прокси, система логирования и мониторинга (ELK/Prometheus), плюс отдельные среды: dev, staging, production. На этапе внедрение https tls ssl для мобильных веб приложений важно сразу определиться с политикой: минимальная версия TLS (не ниже 1.2), набор шифров, включение HSTS, запрет слабых алгоритмов. Параллельно готовят инфраструктуру для управления секретами: хранилище для ключей и токенов (Vault, KMS облака), ротация ключей, ограничение доступа по ролям. Ошибка многих команд — сперва запускать приложение «на голом HTTP», а SSL прикручивать потом, что ломает куки, сессии и порой ломает интеграции с внешними сервисами.

Частая ошибка новичков — держать один «боевой» сервер для всего, без отдельного стейджинга, из-за чего любые эксперименты с протоколами безопасности тут же бьют по реальным пользователям.

Средства анализа и тестирования

Даже если ручная проверка кажется достаточной, без инструментов сканирования вы не увидите половину проблем. Для начального уровня подойдёт связка прокси‑анализатора (Burp Suite, OWASP ZAP) и проверок конфигурации TLS через онлайн‑сканеры. Они позволяют увидеть слабые шифры, неправильные редиректы, отсутствие HSTS, небезопасные заголовки (CSP, X‑Frame‑Options, X‑Content‑Type‑Options). Для системного подхода к защите можно подключать услуги по защите мобильных веб приложений под ключ: внешние команды проводят пен‑тесты, проверяют бизнес‑логику, моделируют атаки через мобильный браузер и эмуляторы. Это особенно актуально, когда собственных компетенций ещё мало, а приложение уже крутится вокруг платежей и персональных данных.

Новички часто полагаются только на браузерную консоль и «ручной клик‑тест», полностью игнорируя прокси‑анализаторы и автоматические сканеры уязвимостей.

Поэтапный процесс защиты

Этап проектирования и разработки

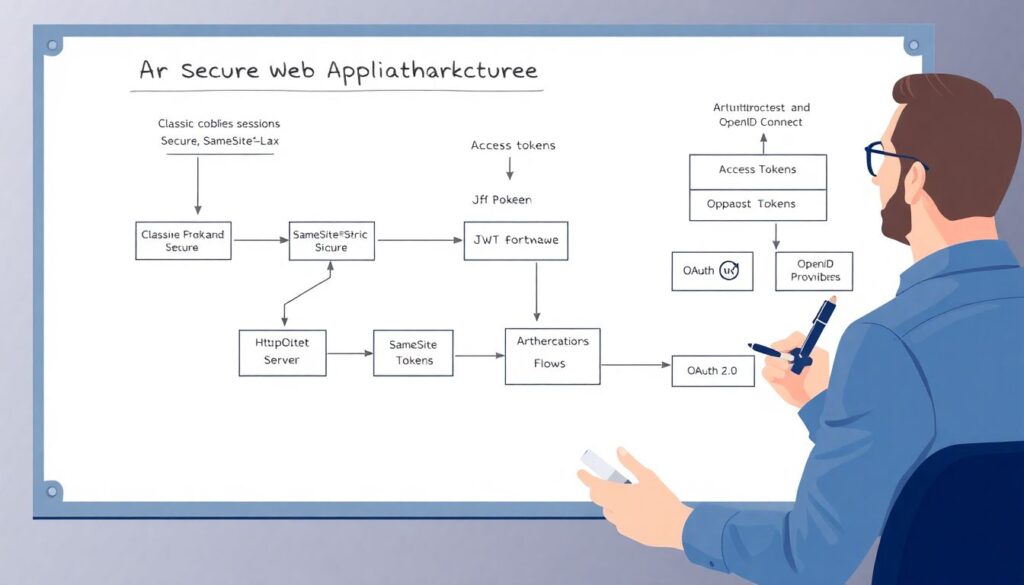

Чтобы протоколы работали, их закладывают уже в архитектуру. На этапе дизайна нужно решить, как будет проходить аутентификация: классические сессии с cookie (HttpOnly, Secure, SameSite=Strict/Lax), токены доступа (JWT или opaque токены), интеграция с OAuth 2.0 / OpenID Connect. Для чувствительных действий стоит предусмотреть дополнительную верификацию (step‑up auth, одноразовые коды). Важно описать потоки данных: где хранятся персональные данные, как они попадают в браузер, какие endpoints вообще не должны быть доступны напрямую из мобильного клиента. Когда команда думает про протоколы безопасности для мобильных приложений купить решение кажется быстрым вариантом, но даже готовые библиотеки придётся правильно встроить: безопасно обрабатывать ошибки, обновлять токены, закрывать сессии и предотвращать CSRF/XSS. Игнорирование этих моментов приводит к ситуации, когда «всё вроде шифруется», но токены живут слишком долго, а куки утекают через незащищённые поддомены.

На уровне кода новички часто вручную сериализуют токены в localStorage и вообще не используют защищённые cookie, открывая дорогу XSS‑атакам и угону сессий через малейшую уязвимость в фронтенде.

Деплой, эксплуатация и поддержка

После разработки начинается постоянный цикл обновлений, и здесь безопасность не должна быть разовой настройкой. На продакшене нужен строгий контроль версий TLS, регулярное обновление библиотек и фреймворков, автоматические тесты конфигурации перед деплоем. Желательно внедрить security‑гейты в CI/CD: линтеры конфигураций, сканеры зависимостей, тесты для проверки обязательных заголовков и корректности редиректов. Логи доступа и ошибок следует централизовать и анализировать аномалии: всплеск 401/403, необычные User‑Agent, странные гео‑паттерны. Когда владельцы продукта задумываются про аудит безопасности мобильных веб приложений цена, полезно учитывать не только разовую проверку, но и последующие ретесты после доработок. Регулярный аудит вместе с внутренним мониторингом позволяет вовремя ловить регрессии, появляющиеся при добавлении новых фич.

Распространённая ошибка новичков — настраивать HTTPS и заголовки один раз, а потом годами не пересматривать конфигурацию, забывая про устаревшие шифры и новые рекомендации.

Устранение неполадок и типичные ошибки новичков

На практике проблемы безопасности часто проявляются как «странные баги»: пользователи жалуются на периодические вылеты сессий, невозможность войти через мобильный браузер, некорректную работу на публичном Wi‑Fi. Для диагностики важно разделять: сетевые ошибки (сертификат не доверен, ошибки TLS‑рукопожатия), логические (неправильная работа с токенами, рассинхронизация времени), и проблемы конфигурации (куки без флага Secure, неправильный SameSite, слишком агрессивный CSP). При устранении неполадок помогает повторение сценария через прокси и эмуляторы разных устройств, а также анализ логов сервера в момент сбоя. Новички часто лечат симптомы: отключают проверки сертификата, ослабляют CORS или снимают флаги безопасности с cookie «чтобы всё заработало». Такой подход временно убирает баг, но создаёт дыру, через которую потом возможен полный захват учётной записи или утечка данных.

Среди самых частых ошибок — использование самоподписанных сертификатов в продакшене, игнорирование HSTS, хранение токенов в localStorage и отключение проверки TLS ради «удобства отладки» прямо в боевой сборке.