Что такое Suborigins и зачем они вообще нужны

Представьте классический сайт: один домен, один origin, куча функций — личный кабинет, админка, публичный блог, панель партнёров. Сейчас браузер видит всё это как одну зону доверия. Если злоумышленник нашёл XSS в блоге, он может теоретически добраться до куки авторизации админки или токенов API. Suborigins — это предложенный подход, который делит один origin на логические «под‑происхождения» с отдельными правами. По сути, это попытка перенести идею «микросервисов» в мир фронтенда, где разные части одного и того же домена изолируются так, будто это разные сайты, но без головной боли с множеством поддоменов и сертификатов.

Suborigins пока не стали формальным стандартом и не поддерживаются браузерами в продакшене, но вокруг них кристаллизуются идеи, которые уже влияют на современные стандарты безопасности сайтов. Эксперты по веб‑безопасности относятся к этой концепции как к «направлению движения»: даже если сама спецификация изменится, принцип жёсткой изоляции внутри одного домена уже задаёт тон для новых механизмов браузера, вроде Origin-Agent-Cluster, COOP/COEP и расширенных политик происхождения.

—

Базовые термины простым языком

Origin, Suborigin и контекст выполнения

В классической модели безопасности браузера origin — это тройка: схема (https), хост (example.com) и порт (443). Всё, что загружается с этих трёх параметров, считается «одной зоной доверия». Suborigin, в идее авторов, добавляет ещё один слой: логический идентификатор приложения или зоны. Диаграмма в текстовом виде:

`[Пользователь] -> [https://example.com] -> { suborigin: «public-app» | suborigin: «admin» } -> [разные песочницы исполнения]`.

То есть страница с одним и тем же URL технически может выполняться в разных изолированных «песочницах» в зависимости от suborigin, не разделяя хранилища, куки и важные JS‑объекты друг с другом.

Если отойти от формальностей, Suborigins — это способ сказать браузеру: «Вот здесь мой публичный фронт, а вот тут чувствительная админка, не смешивай их даже если домен один». Такой подход естественным образом усиливает защиту веб приложений от взлома, потому что снижает ценность одиночной уязвимости: XSS в одной зоне не даёт автоматического доступа ко всем данным домена.

—

Как это отличается от поддоменов

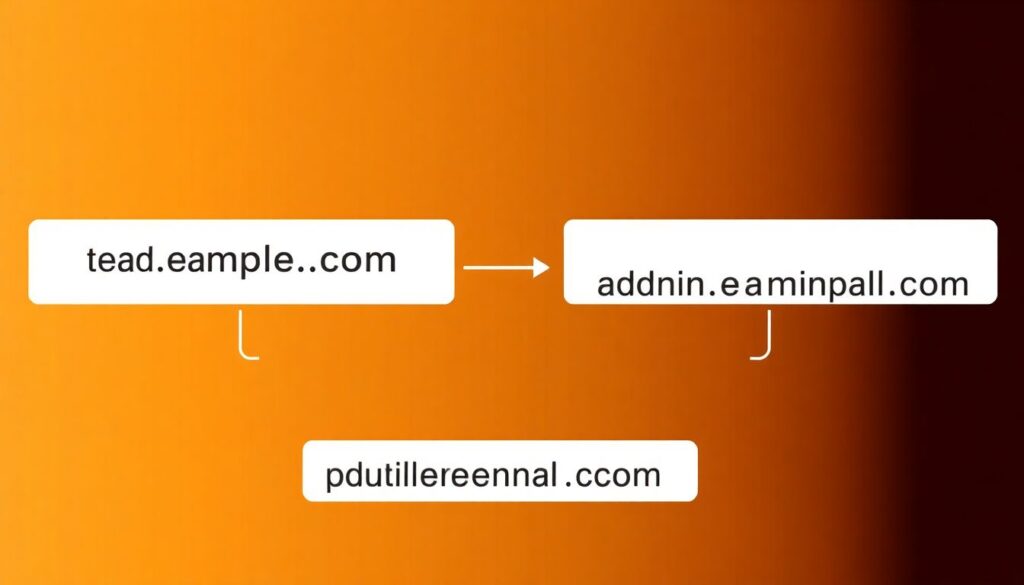

Частый вопрос: «Зачем всё это, если давно есть admin.example.com и public.example.com?». Поддомены действительно позволяют развести части приложения по разным origin и неплохо работают. Диаграмма:

`[example.com] -> [public.example.com] (фронт)`

`[example.com] -> [admin.example.com] (админка)`

Проблема в том, что управление зоопарком поддоменов, DNS‑записей и сертификатов усложняет жизнь инфраструктуре, особенно при активном автоскейлинге и микросервисной архитектуре. Suborigins предлагают ту же идею логического разделения, но без необходимости разводить всё на уровне DNS. Это особенно удобно, когда фронтенд собирается из десятков независимых модулей внутри одного SPA или большого монолита, но политика доверия к ним должна сильно различаться.

Эксперты, работающие с крупными корпоративными порталами, часто признаются: поддомены в реальности превращаются в свалку временных и забытых зон, которые никто не обслуживает. В такой среде обслуживание и настройка веб безопасности для бизнеса становится сложнее, чем сама разработка функционала. Более «встроенные» механизмы вроде Suborigins потенциально снижают этот хаос, делая разграничение прав более прозрачным и централизованным.

—

Где место Suborigins среди других механизмов

Сравнение с CSP, SRI и sandbox

У нас уже есть куча инструментов: Content Security Policy, Subresource Integrity, песочницы iframe. Возникает закономерный вопрос: разве этого мало? На самом деле эти механизмы решают соседние, но не идентичные задачи. CSP управляет тем, какие ресурсы можно загружать и исполнять, а внедрение политики безопасности контента csp для сайта помогает блокировать инлайновый JS и ограничивать внешние источники. SRI защищает от подмены подключаемых скриптов, а атрибут sandbox у iframe делает встраиваемый контент менее доверенным.

Suborigins же работают на другом уровне абстракции: не «что можно грузить», а «что именно считается одним приложением с точки зрения безопасности». В идеале, они могли бы дополнять CSP: сначала вы жёстко делите приложение на зоны с разными suborigin, а потом для каждой зоны настраиваете собственный CSP‑профиль. Важное экспертное замечание — так вы не просто «подкручиваете гайки», а строите архитектуру, где компрометация одной части по умолчанию не ведёт к катастрофе на всём домене.

—

Связь с COOP/COEP и Origin Isolation

После заморозки первоначальной спецификации Suborigins идея изоляции внутри домена перекочевала в другие предложения. Например, COOP (Cross-Origin Opener Policy) и COEP (Cross-Origin Embedder Policy) позволяют жёстко контролировать, какие окна и ресурсы взаимодействуют с вашим сайтом, а Origin-Agent-Cluster фактически даёт уникальный контекст выполнения даже для «одного и того же» origin. Текстовая диаграмма:

`[https://example.com] —(COOP+COEP)—> [изолированный агент] ~≈ suborigin`.

То есть браузер создаёт отдельный процесс и память под ваш сайт, не смешивая его с соседями.

Эксперты из команд браузеров формулируют это так: Suborigins как термин может и не прижиться, но модель «мельче, чем origin» уже реализуется кусками в других механизмах. Разработчикам это сигнал: пора думать не только о том, какой домен у сервиса, но и о том, как разнести по изолированным контекстам разные уровни доверия внутри одной веб‑станции, особенно если речь идёт о чувствительных данных пользователей и внутренних административных панелях.

—

Практическое применение идей Suborigins

Как бы это выглядело на реальном проекте

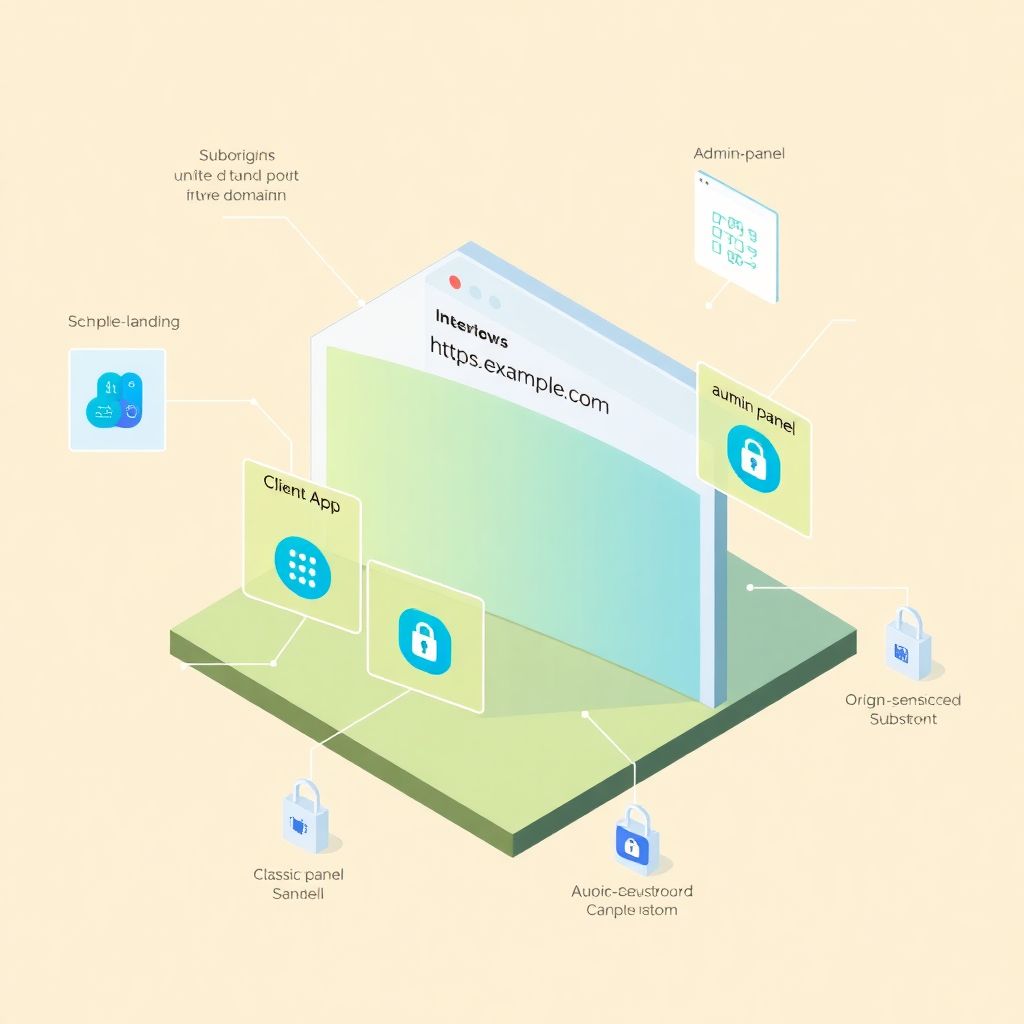

Представьте SaaS‑платформу: единый домен, внутри которого живут: лендинг, личный кабинет клиентов, панель администраторов и модуль партнёрской статистики. В мире с Suborigins архитектура могла бы выглядеть так:

`/` → suborigin: «public-landing»

`/app` → suborigin: «client-app»

`/admin` → suborigin: «admin-panel»

`/partners` → suborigin: «partners-dashboard»`

Каждый suborigin живёт в своей песочнице: отдельное хранилище, отдельные куки, изолированные JS‑объекты. XSS в лендинге не сможет прочитать токены из клиентского кабинета, а уязвимость в партнёрском модуле не даст прямой доступ к административным операциям.

Хотя прямой поддержки Suborigins в браузерах сейчас нет, эксперты по практической безопасности советуют «эмулировать» такую модель: выносить наиболее чувствительные части в отдельные поддомены, минимизировать общий JS‑код между зонами с разными правами и использовать строгую модульную архитектуру. Это не магическая защита, но такой подход сильно облегчает услуги по аудиту безопасности веб приложений: аудитор видит чёткие границы между функциональными областями и может оценивать риски по зонам, а не по гигантскому монолиту из скриптов.

—

Рекомендации экспертов по внедрению похожей модели уже сегодня

Поскольку Suborigins как готовый инструмент пока отсутствует, разумный путь — использовать доступный стек, имитируя их эффекты. Экспертные рекомендации обычно сводятся к нескольким шагам. Во‑первых, разделите приложение на уровни доверия и физически разведите их: критичные части (оплата, админка, управление токенами) выносите в отдельные origin с жёстким CSP, минимальным количеством JS и отключёнными лишними API браузера. Во‑вторых, включайте COOP/COEP, где это возможно, чтобы усилить изоляцию вкладок и встраиваемого контента. В‑третьих, не ленитесь обновлять архитектуру: отход от гигантских SPA‑монолитов в сторону модулей напрямую снижает ущерб от единичной уязвимости.

Дополнительно специалисты по кибербезопасности советуют не экономить на постоянном мониторинге и ревью. Регулярные внешние и внутренние пентесты, плюс независимые услуги по аудиту безопасности веб приложений, позволяют увидеть, где ваши «ручные» Suborigins дают сбой: где зоны пересекаются сильнее, чем вы думаете, какие общие скрипты и куки нарушают изоляцию, и какие сторонние виджеты тянут за собой избыточные права. Идея проста: чем раньше вы обнаружите логическую дыру между зонами доверия, тем меньше шансов, что её найдут злоумышленники.

—

Как Suborigins вписываются в стратегию безопасности бизнеса

Влияние на процессы и стоимость владения

Для бизнеса любые новые стандарты безопасности — это не только браузеры и заголовки, но и процессы. Переход к модели, где приложение сознательно делится на изолированные части, меняет подход к разработке, тестированию и эксплуатации. Команды перестают думать о сайте как об одной «куче страниц» и начинают проектировать границы ответственности: кто отвечает за публичный слой, кто за приватный, кто за высокорисковые операции. Это не просто повышает безопасность, но и снижает стоимость ошибок: баги и уязвимости чаще локализуются в одной зоне и не требуют тотальной остановки всей платформы.

Здесь же всплывает ещё один практический момент: обслуживание и настройка веб безопасности для бизнеса становится более прогнозируемым. Когда архитектура уже подразумевает жёсткие границы между компонентами, интеграция новых решений — от WAF до систем мониторинга аномалий — проводится точечно. Не нужно «заливать бетоном» весь трафик, можно сконцентрировать самые строгие правила и дополнительные проверки на узлах с максимальным риском. В долгосрочной перспективе это даёт тот редкий случай, когда повышение безопасности не обязательно означает лавинообразный рост накладных расходов.

—

Как это соотносится с «классическими» мерами защиты

Suborigins и родственные им идеи не отменяют базовой гигиены. Современные стандарты безопасности сайтов по‑прежнему требуют: корректной обработки пользовательского ввода, защиты от XSS и CSRF, регулярных обновлений зависимостей, строгой аутентификации и авторизации. Изоляция внутри домена — это не замена, а усилитель: она помогает сократить масштаб ущерба, если что‑то всё же пошло не так. Иначе говоря, вы сначала строите нормальный забор, а уже потом делите участок на секции, чтобы пожар в одной не сжёг весь дом.

Если вы только начинаете системно заниматься безопасностью, не стоит ждать, пока Suborigins или их наследники окончательно закрепятся в спецификациях. Уже сейчас имеет смысл внедрять CSP, включать SRI, аккуратно использовать sandbox, следить за конфигурацией HTTPS и cookie, а критичные участки разносить по разным origin. В перспективе, когда браузеры предложат более формальные механизмы суб‑изолирования, вам проще будет интегрировать их в уже модульную архитектуру, чем спешно вырезать границы в старом монолите.

—

Итоги: куда движется безопасность веб‑станций

Если отбросить термины, Suborigins — это про здравый смысл в эпоху сложных веб‑станций: не хранить все яйца в одной корзине origin. Концепция подталкивает разработчиков думать категориями зон доверия внутри одного домена и заранее планировать, какие части приложения должны быть максимально изолированы. Даже если конкретная спецификация так и останется экспериментальной, заложенные в ней принципы уже просачиваются в другие браузерные механизмы и явно не исчезнут из повестки.

Резюмируя экспертные рекомендации: используйте идеи Suborigins как архитектурный ориентир, а реализуйте их текущими средствами — разделением по origin, грамотным CSP, COOP/COEP, строгой модульностью фронтенда и регулярным аудитом. Тогда защита веб приложений от взлома перестанет быть разрозненным набором «патчей» и станет частью общей инженерной культуры. В такой среде любые новые стандарты безопасности — хоть в виде Suborigins, хоть под другим названием — воспринимаются не как болт‑он, а как естественное развитие уже выстроенной стратегии.