Что вообще такое гибридные приложения и где там хранятся данные

Гибридное приложение — это мобильное приложение, которое выглядит как нативное, но внутри фактически запускает веб-интерфейс в специальном контейнере (WebView, Capacitor, Cordova и т.п.). Защита данных пользователей в мобильных приложениях такого типа усложняется тем, что у вас одновременно есть и браузерная логика, и нативный слой, и бэкенд. Данные могут лежать в нескольких местах: локальное хранилище (SQLite, IndexedDB, secure storage), файлы кэша, оперативная память, серверные базы и логи. Пока не понятно, где именно слабое место, строить грамотную стратегию бессмысленно, поэтому сначала важно составить карту всех мест, где данные проходят, сохраняются или логируются.

Ключевые термины без лишней теории

Чтобы дальше говорить на одном языке, нужно прояснить пару терминов. «Персональные данные» — это не только паспорт и номер карты, а практически всё, по чему можно идентифицировать человека: e‑mail, телефон, IP, поведенческий профиль. «Шифрование на устройстве» — процесс, когда данные хранятся в зашифрованном виде и расшифровываются только в момент использования. «Безопасность гибридных мобильных приложений под ключ» в практике обычно означает, что команда закрывает все уровни: от архитектуры и кода до DevOps и правовых аспектов. И, наконец, «атака на клиента» — это когда злоумышленник лезет не на сервер, а в само приложение: подменяет JS, рутует устройство, анализирует трафик через прокси и так далее.

Как выглядит поток данных: текстовая диаграмма

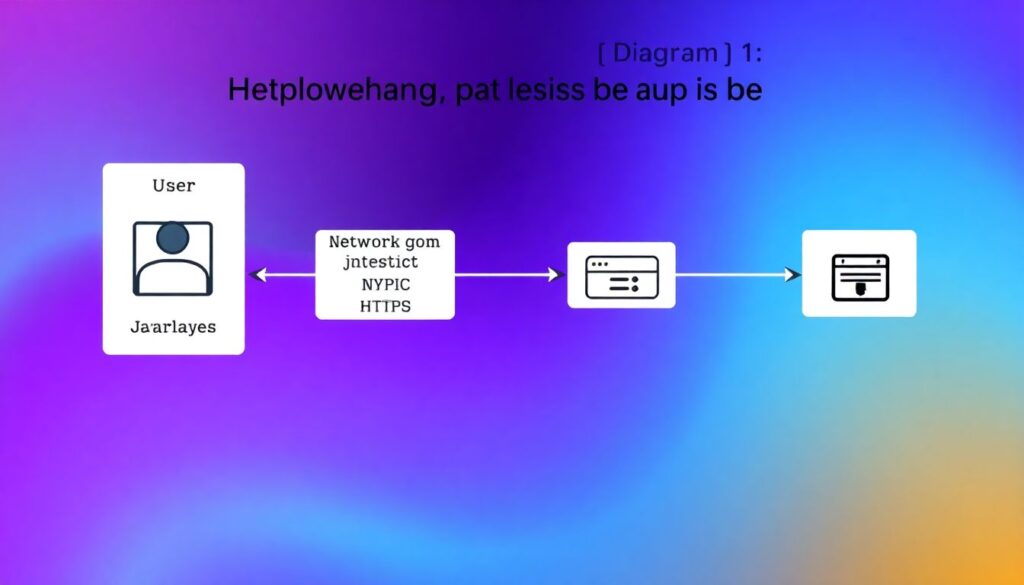

Чтобы наглядно представить, где вообще защищать данные, удобно нарисовать простую «диаграмму в тексте». Представьте цепочку:

[Диаграмма 1: путь данных]

Пользователь → интерфейс гибридного приложения → JS-логика → нативный слой → сеть (HTTPS) → API‑шлюз → бэкенд‑сервисы → база данных → системы логирования.

На каждом звене свои риски: в интерфейсе могут подсмотреть через скриншоты или XSS, в нативном слое — через рутованные устройства и дебаг, в сети — через неправильную настройку TLS, на бэкенде — из-за слабой аутентификации или избыточных логов. Подход к защите строится по принципу: «Каждое звено, где проходят чувствительные данные, либо шифруем, либо минимизируем, либо строго контролируем доступ».

Подход №1: только транспортное шифрование (и почему этого мало)

Самый распространённый «минимальный» подход — ограничиться HTTPS и считать, что всё в порядке. Формально TLS защищает канал от перехвата, но не решает массу других проблем. Данные всё равно могут утечь из логов, кэша или через уязвимость в коде. В гибридных приложениях особенно критично, что JS-код может грузиться удалённо, и если не настроены подписи и контроль целостности, злоумышленник способен подсунуть свой бандл. В итоге транспортное шифрование — необходимый, но базовый уровень; оно закрывает риски пассивного прослушивания, но почти не помогает при компрометации устройства, XSS‑атаках или взломе сервера, где всё расшифровано и доступно в явном виде.

Подход №2: локальное шифрование и «минимум хранения»

Более зрелая стратегия — не полагаться только на сеть, а дополнительно шифровать всё, что лежит на устройстве, и по максимуму не хранить ничего лишнего. В гибридной среде это означает: не держать токены и чувствительные поля в localStorage, по возможности использовать secure storage, завязанный на системный Keychain/Keystore, а чувствительную бизнес-логику вынести на сервер. Такая модель «минимум локальных данных» даёт бонус: даже если устройство украдут или с него снимут дамп памяти, без ключей и серверной части информации будет почти не извлечь. Минус — растёт сложность: нужно продумать офлайн‑режим, частые запросы к API и грамотное управление сессиями, чтобы не мучить пользователя постоянными логинами.

Подход №3: «Zero trust» к клиенту и смещение логики на сервер

Ещё более жёсткий вариант — считать клиентское гибридное приложение по умолчанию небезопасным. В модели zero trust вы исходите из предположения, что пользователь может быть с рутом, дебаггером, прокси и любыми модами, поэтому ни одно решение, принимаемое на клиенте, нельзя считать окончательным. Важные проверки (права доступа, лимиты, валидация данных) выносятся на сервер, на клиенте остаётся только UI и минимальный контекст. Плюсы очевидны: даже при взломе приложения максимум, что получает атакующий, — удобный графический фронт к API, которое жёстко контролирует всё самостоятельно. Минусы — нагрузка на сервер и сложность в реализации быстрых офлайн‑сценариев, но для чувствительных данных это разумная цена за сниженный риск.

Сравнение подходов вживую, без академического тона

Если коротко сравнивать, самый простой вариант «делаем HTTPS и идём дальше» подходит только для прототипов и демо, где нет ни логинов, ни реальных персональных данных. Подход с локальным шифрованием заметно повышает планку: становится сложнее украсть информацию с похищенного телефона, но остаются риски ошибок в реализации и взлома самого приложения. Модель zero trust идеальна для сервисов с деньгами и здоровьем, где разработка гибридных приложений с защитой персональных данных должна исходить из жёстких регуляторных и бизнес‑требований. По сути, реальный мир часто выбирает комбинированную схему: zero trust для критичных операций и более мягкий подход для второстепенных разделов, чтобы не перегружать архитектуру и бюджеты.

Практические меры: что сделать прямо в коде

На уровне реализации есть набор «обязательных упражнений», без которых безопасность останется на бумаге:

— Строгое использование HTTPS + проверка сертификата (pinning), особенно в билдах для продакшена.

— Запрет хранения токенов и паролей в localStorage, куках без флага secure и открытых файлах.

— Включение Content Security Policy, фильтрация вводимых данных и защита от XSS/CSRF в гибридном веб‑слое.

— Отключение ненужных дебаг‑флагов, веб‑инспекторов и удалённой отладки в релизных версиях.

Организационные меры: не только код, но и процессы

Техническая защита быстро рассыпается, если процессы вокруг хаотичны. Нужны внятные правила: кто и как имеет доступ к продакшен‑логам, как формируются бэкапы, где лежат секреты для сборки гибридных клиентов. Многие компании берут внешние услуги по защите персональных данных в мобильных приложениях GDPR‑совместимого уровня, чтобы не держать внутри узкоспециализированную экспертизу. Это обычно включает пересмотр пользовательских соглашений, политики приватности, процессов обработки запросов на удаление и экспорт данных. Без таких процедур даже идеально защищённый код может оказаться под угрозой из‑за человеческих ошибок или неправильной юридической позиции.

Аудит, пен‑тест и немного о деньгах

Со стороны может показаться, что аудит и попытки взломать собственное приложение – роскошь, но без этого вы не узнаете, насколько реальные злоумышленные сценарии отличаются от теоретических. Обычно проводится комбинация ревью кода, тестирования API, анализа конфигураций и имитации атак на клиент. Нередко разработчиков смущает формулировка «аудит безопасности мобильных и гибридных приложений цена», и кажется, что это всегда неподъёмные суммы. На практике стартовые аудиты доступнее, чем возможные потери от утечки, и их можно разбивать этапами: сначала критический периметр (аутентификация, платежи), потом менее важные модули. Такой поэтапный подход позволяет соотнести бюджет и реальный риск, не устраивая революцию.

Комбинированная стратегия защиты и жизненный цикл

Самый рабочий вариант в реальных проектах — комбинировать перечисленные подходы и встроить безопасность в жизненный цикл разработки. На ранних этапах проектирования принимается решение: где данные живут, что никогда не хранится на устройстве, какие сценарии нужно удерживать офлайн. Затем накладываются базовые технические меры и процедуры: код‑ревью с упором на безопасность, регулярные обновления зависимостей, план по реакциям на инциденты. Когда продукт растёт, к делу подключается уже формальный аудит, возможно, сторонние эксперты и сервисы «безопасность гибридных мобильных приложений под ключ». Так защита данных пользователей перестаёт быть разовой задачей «перед релизом» и становится нормальной частью развития приложения, а не аварийной латанкой после первой громкой утечки.