Почему вообще нужны «секьюрити-датчики» для веб-уведомлений

Веб-уведомления уже давно стали чем‑то обыденным, но по сути это те же «датчики» на сайте: они собирают реакции пользователей, подают сигналы и в wrong-настройках легко превращаются в источник раздражения или даже угрозу безопасности. По разным оценкам, до 55–60% пользователей хотя бы раз блокировали уведомления навсегда, после одного навязчивого запроса. Отсюда главный вывод: чтобы безопасные веб-уведомления работали, их нужно проектировать как элемент security-инфраструктуры, а не как «еще один маркетинговый канал». Иначе вы получаете падение доверия к бренду, снижение конверсии и риск поучаствовать в статистике фишинговых кампаний, которые маскируются под push-рассылки.

Статистика: где уведомления уже перегрели рынок

Если смотреть на цифры, картина выглядит жестко. В сегменте e-commerce доля пользователей, кликающих хотя бы раз в месяц по push, держится в районе 12–18%, но у сайтов, которые «клянчат» разрешение при первом заходе, этот показатель падает до 5–7%. Одновременно количество жалоб в браузеры на злоупотребление уведомлениями растет ежегодно на 20–25%. Это и стало причиной ужесточения политик Chrome и Safari: теперь при агрессивных запросах они автоматически снижают приоритет или вовсе скрывают промпты. То есть вопрос уже не только в UX — от того, как вы выстроите секьюрити-датчики вокруг уведомлений, напрямую зависит, увидит ли пользователь ваш запрос в принципе.

Экономика: когда безопасность начинает приносить деньги

На первый взгляд кажется, что безопасные веб уведомления на сайт купить — это дополнительная статья расходов, но в реальности корректная архитектура уведомлений снижает маркетинговые издержки. Например, переход от массовых всплывающих промптов к поведенческим триггерам (запросить разрешение только у тех, кто провел на сайте больше N секунд или просмотрел M страниц) повышает opt-in rate на 30–40%, а значит, удешевляет каждый целевой клик в будущем. Экономический эффект проявляется и в другом: уменьшение числа жалоб и блокировок уменьшает риски потери органического трафика из‑за потенциальных санкций со стороны браузеров, которые все чаще рассматривают «токсичные» уведомления как индикатор низкого качества ресурса.

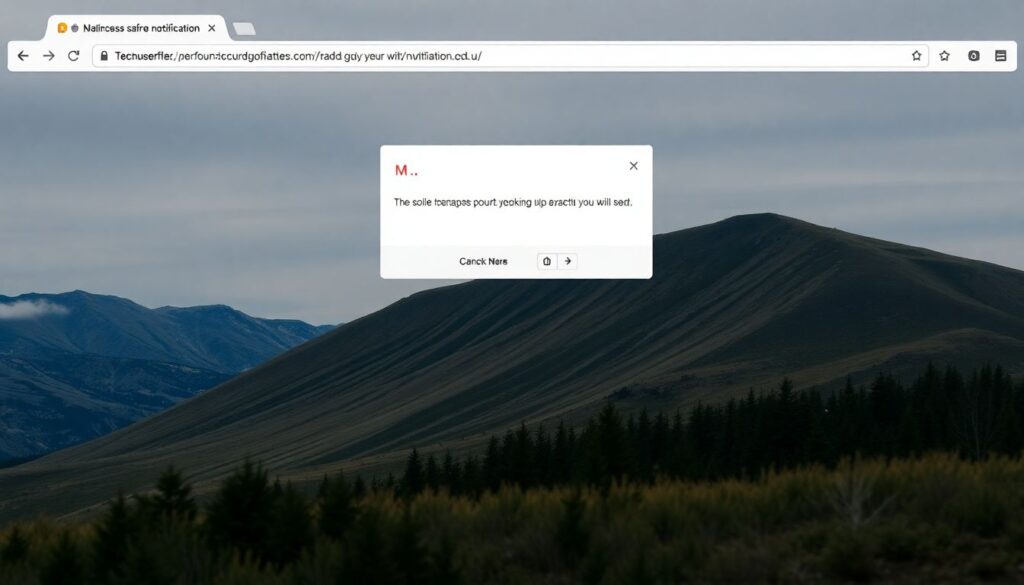

Как настроить уведомления, чтобы браузер не включил «красный свет»

Ключевой вопрос — как настроить безопасные уведомления на сайте без блокировки браузером. Здесь помогает подход «минимального раздражения»: отложенные запросы разрешения, явное объяснение пользы (что именно вы будете присылать), возможность гибкой настройки тематики сообщений. В качестве секьюрити-датчиков выступают механизмы rate limiting (ограничение частоты показов), проверки домена и поддомена, а также защита от подмены корпуса уведомления через серверную валидацию payload’а. Нестандартное решение — использовать ML-фильтр на стороне сервера, который автоматически понижает приоритет подозрительных кампаний (слишком агрессивные заголовки, чрезмерное количество ссылок), еще до попадания в очередь на отправку.

Выбор платформы: не только функции, но и модель рисков

Многие компании начинают с вопроса: где установка веб пуш уведомлений под ключ цена окажется минимальной. Но в контексте безопасности важнее считать TCO — совокупную стоимость владения. Сюда входят затраты на расследование инцидентов, репутационные потери при возможном взломе и расходы на юридическую поддержку, если уведомления будут использованы для рассылки мошеннического контента. Поэтому сервис безопасных web push уведомлений для сайта нужно выбирать с прицелом на аудит логов, наличие собственного антифрод-движка, поддержку политики zero-trust к API-ключам и шифрование контента end-to-end. Тогда платформа выступает не только транспортом, но и полноценным «охранным контуром» для ваших коммуникаций.

Нестандартные секьюрити-решения для push-рассылок

Если хочется выйти за рамки базовой безопасности, имеет смысл рассматривать платформу для рассылки защищенных веб уведомлений как часть общей системы мониторинга событий. Например, можно встраивать push-инфраструктуру в SIEM: каждое массовое изменение шаблонов уведомлений, ключей или маршрутов доставки попадает в общий журнал безопасности. Еще один нестандартный подход — «канареечные» кампании: раз в сутки отправлять тестовую рассылку на внутренний список адресатов и автоматически блокировать остальные кампании, если контент был подменен. Таким образом, сами уведомления становятся сигналом о том, что кто-то пытается вмешаться в вашу коммуникационную цепочку, а не только средством доставки маркетинговых сообщений.

Пошаговый сценарий внедрения секьюрити-датчиков

Чтобы не утонуть в теории, логично собрать внедрение в понятный алгоритм:

1. Проанализируйте текущие сценарии: где, когда и кому показывается запрос на подписку, какие данные и через какие API уходят в пуш-сервис.

2. Определите риски: от компрометации ключей до саботажа контента изнутри команды.

3. Выберите провайдера, где сервис безопасных web push уведомлений для сайта интегрируется с вашими системами логирования и контроля доступа.

4. Настройте технические датчики: аномалии в объемах отправки, структуре payload, источниках запросов к API.

5. Отдельно протестируйте поведение браузеров при разных сценариях, чтобы не попасть под автоматическую «тихий режим» блокировки.

Прогнозы и влияние на индустрию

В ближайшие 3–5 лет регуляторы и браузеры почти наверняка выровняют требования к уведомлениям с требованиями к рекламе и e-mail-рассылкам: появятся единые стандарты прозрачности и отзыва согласия, а агрессивные схемы будут отсекаться на уровне движка. Рынок будет уходить от примитивной модели «безопасные веб уведомления на сайт купить» к концепции комплексной коммуникационной безопасности, где push — лишь один из каналов в защищенной экосистеме. Для индустрии это означает консолидацию: выиграют те игроки, у кого уведомления тесно связаны с антифродом, аналитикой поведения и системами обнаружения вторжений. В этой реальности сайт без секьюрити-датчиков в пуш-инфраструктуре будет восприниматься так же странно, как интернет-магазин без HTTPS.