Зачем вообще думать о безопасности в облаке в 2025 году

Облако уже перестало быть чем‑то «дополнительным» — для многих компаний это стандартная среда, где живут сервисы, данные клиентов, внутренние системы. И вот тут появляется неприятный нюанс: чем проще стало разворачивать ресурсы в облаке, тем легче стало ошибиться с безопасностью. Нажал пару галочек не там — и база с клиентскими данными торчит в интернет.

Облачные сервисы безопасность настройка — это уже не про «поставить пароль посложнее». Сегодня это целая дисциплина: от сетевой сегментации до управления ключами шифрования и Zero Trust.

—

Базовые термины простым языком

Что такое облачная инфраструктура

Облачная инфраструктура — это совокупность виртуальных ресурсов у провайдера:

серверы, сети, хранилища, базы данных, балансировщики, функции без сервера (serverless) и т.д.

Грубо говоря, вы арендуете «кирпичики» у AWS, Azure, GCP, Яндекс Облака или другого провайдера и из них собираете свою систему.

Диаграмма в текстовом виде:

— Пользователь →

→ Веб‑приложение (виртуальные машины / контейнеры) →

→ Сеть (VPC, подсети, firewall) →

→ База данных и хранилища →

→ Сервисы мониторинга и логирования

Безопасность в облаке: кто за что отвечает

Ключевое понятие — *модель разделённой ответственности*.

— Провайдер отвечает за безопасность «облака» (физические дата‑центры, гипервизоры, базовый софт).

— Вы отвечаете за безопасность «внутри облака» (настройка сетей, аккаунтов, шифрования, приложений).

В реальных инцидентах 80–90% проблем связаны именно с неправильной конфигурацией со стороны клиента, а не с взломом провайдера. Поэтому услуги по настройке безопасности облачных сервисов стали отдельным рынком: не все хотят держать огромную экспертизу in‑house.

—

Современные тренды облачной безопасности в 2025 году

Zero Trust, но по‑взрослому

Zero Trust в 2025 году — это уже не модное слово в презентациях, а рабочая практика:

— Не доверяем по умолчанию ни пользователю, ни сервису, ни устройству.

— Каждое обращение проверяем: кто, откуда, с каким уровнем риска.

— Права выдаём минимальные и на ограниченный срок.

Чем это отличается от старого подхода:

раньше было так: «Если ты внутри корпоративной сети — ты свой». Сейчас — никаких «своих» без проверки.

Cloud‑native безопасность

Сервисы строятся сразу как облачные: Kubernetes, serverless, managed‑базы. Вместе с этим появилась отдельная тема — *безопасность для облачно‑родных приложений*:

— проверка манифестов Kubernetes на небезопасные настройки;

— контроль образов контейнеров на уязвимости;

— защита бессерверных функций от избыточных разрешений.

Здесь конфигурация защиты данных в облаке для бизнеса означает не только «шифровать диск», но и правильно выстроить роли, сервисные аккаунты, секреты и политики доступа в динамической среде.

Автоматизация и Security‑as‑Code

Ручная настройка через веб‑консоль уходит в прошлое. В 2025 году стандарт — Terraform/CloudFormation + политики безопасности, описанные кодом:

— то, что нельзя — описано в политиках и просто не развернётся;

— конфигурации версионируются в Git, проходят code‑review;

— откатиться от неудачной настройки можно так же, как от неудачного релиза.

Это снижает человеческий фактор и делает облачная безопасность для компаний под ключ более предсказуемой: миграции, новые регионы, масштабирование — всё по одним и тем же шаблонам.

—

Типичные ошибки в конфигурации безопасности

Чрезмерно открытые ресурсы

Классика:

— S3‑подобные бакеты / объектные хранилища доступны из интернета без авторизации.

— Базы данных слушают «0.0.0.0/0».

— Управляющие интерфейсы и админки открыты на весь мир.

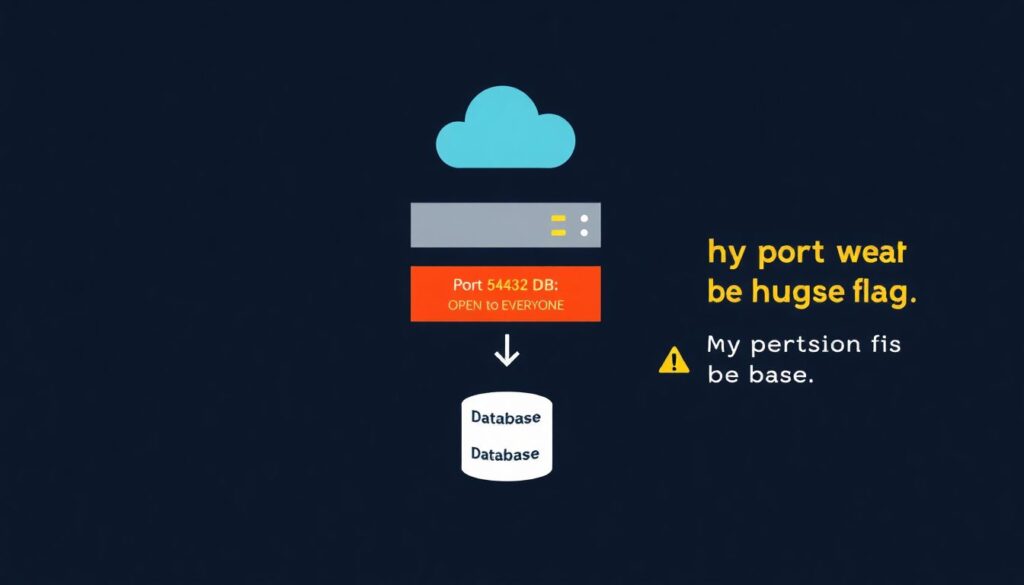

Мини‑диаграмма:

Интернет

↓

[Порт 5432 БД: ОТКРЫТ ДЛЯ ВСЕХ]

↓

[База с клиентскими данными]

Любой порт «для всех» — сигнал, что нужно пересмотреть сетевую политику.

Слабый контроль доступа

Часто видим:

— один общий админский аккаунт «admin», которым пользуются все;

— отсутствие многофакторной аутентификации;

— разработчики имеют права продакшн‑администраторов «на всякий случай».

Это прямой путь к тому, что случайная ошибка превращается в серьёзный инцидент, а аудит потом не может понять, кто что сделал.

—

Базовые принципы безопасной конфигурации в облаке

Минимальные права (Least Privilege)

Каждому пользователю, роли или сервису выдаём только те права, которые реально нужны.

Вместо «Администратор всего облака» — узкие роли:

— чтение логов,

— управление конкретной базой,

— деплой в одну среду и т.п.

Важно не просто создать роли, но и регулярно их пересматривать. В 2025 году многие делают автоматизированный отчёт: роли, которые не использовались N дней, помечаются как кандидаты на урезание.

Сегментация и микросегментация сетей

Не надо строить одну огромную VPC/сеть «на всё». Гораздо безопаснее разделить:

— продакшн / тест / дев;

— публичные и приватные подсети;

— критичные сервисы и вспомогательные.

Текстовая диаграмма сегментации:

Интернет

↓

[Публичная подсеть: балансировщик / API‑шлюз]

↓ (только порты 80/443)

[Приватная подсеть: приложения]

↓ (только порт БД)

[Изолированная подсеть: БД и хранилища]

Так сложнее «проскочить» от уязвимого внешнего сервиса сразу к базе.

—

Практические рекомендации по настройке безопасности

Шаг 1. Централизованные аккаунты и MFA

Для начала:

— включаем MFA *всем* администраторам и критичным пользователям;

— подключаем SSO/IdP (Azure AD, Okta и др.) для единой точки управления;

— запрещаем использование общих учётных записей.

Коротко: никто не заходит в облако без многофакторной проверки — ни люди, ни автоматика (там используются другие механизмы, вроде ключей и ролей).

Шаг 2. Чёткая структура прав и ролей

Роли должны соответствовать реальным задачам:

— администратор сети,

— администратор БД,

— DevOps для CI/CD,

— финансы/биллинг и т.д.

Полезная привычка — проектировать роли «от процессов», а не «от людей»: сначала описать, что именно можно делать, а потом назначать эти роли конкретным сотрудникам или группам.

Шаг 3. Шифрование и управление ключами

В большинстве облаков шифрование «на диске» можно включить одной галочкой. Но этого мало:

— используйте менеджеры ключей (KMS, HSM‑сервисы);

— разделяйте ключи по системам и окружениям;

— настраивайте ротацию ключей по расписанию.

Так конфигурация защиты данных в облаке для бизнеса превращается в систему: даже если что‑то где‑то утечёт, атакующему будет намного сложнее этим воспользоваться.

—

Мониторинг, логи и аудит

Почему без логов — это «вслепую»

Без логирования вы не узнаете:

— кто и когда раскрыл доступ к бакету;

— с какого IP вошёл администратор;

— что именно происходило перед падением сервиса.

Логи — это «чёрный ящик» вашей облачной инфраструктуры.

Обязательные типы логов:

— логи действий в консоли и через API (CloudTrail‑аналог);

— сетевые логи (flow logs, firewall logs);

— логи приложений и ОС.

Аудит и его стоимость

Многие компании приходят к идее проводить аудит раз в год или после крупных изменений. Вопрос, который звучит почти всегда: «А сколько стоит аудит безопасности облачной инфраструктуры, цена вообще оправдана?»

Ответ сейчас, в 2025 году, выглядит примерно так:

— разовый аудит дешевле одного серьёзного инцидента с утечкой;

— стоимость зависит от размера облака, количества аккаунтов, сервисов и глубины проверки;

— для средних компаний часто выбирают комбинированный подход: внешний аудит + постоянный самоконтроль средствами SIEM и встроенных инструментов провайдера.

Важен не только сам отчёт, но и то, чтобы после него внедрили изменения, а не положили документ на полку.

—

Сравнение: «сделать самим» или взять решение под ключ

Вариант 1. Всё делаем in‑house

Плюсы:

— полный контроль над архитектурой и политиками;

— знания и экспертиза остаются внутри компании;

— проще интегрироваться с внутренними процессами и особенностями бизнеса.

Минусы:

— нужно растить команду, обучать, удерживать специалистов;

— высок риск «узких мест» — если уйдёт один ключевой человек;

— дорого по времени: эксперименты, ошибки, исправления.

Вариант 2. Облачная безопасность под ключ

Рынок предлагает облачная безопасность для компаний под ключ: консультанты и интеграторы берут на себя проектирование и внедрение:

— архитектуры безопасности,

— моделей доступа,

— мониторинга и реагирования,

— регламентов и автоматизации.

Плюсы:

— быстрый старт и использование лучшей практики из разных проектов;

— предсказуемые сроки и бюджет;

— меньше экспериментов «на продакшене».

Минусы:

— зависимость от внешнего подрядчика;

— нужно грамотно прописывать SLA и зоны ответственности;

— без внутреннего «чемпиона по безопасности» всё равно не взлетит.

Часто оптимален гибрид: стратегию и сложные вещи делаете с внешними экспертами, а операционку и развитие постепенно забираете себе.

—

Примеры ситуаций из практики

Пример 1. Открытый бакет и «внезапная слава»

Компания держала в облаке бэкапы логов и отчётов. Бакет случайно пометили как публичный при тестировании. Через пару недель эти данные оказались в одном из популярных архивов утечек.

Что помогло бы:

— политика, которая физически запрещает публичный доступ к бакетам с конфиденциальными тегами;

— автоматическая проверка инфраструктуры на небезопасные паттерны (CSPM‑сервис);

— алерт при появлении публичного ресурса.

Пример 2. Чрезмерные права для CI/CD

DevOps‑скрипт деплоя имел роль с правами администратора всего аккаунта. Через уязвимость в пайплайне атакующий получил токен и смог:

— удалять ресурсы,

— читать конфиденциальные данные,

— изменять сетевые настройки.

Если бы права были ограничены только конкретной VPC и определёнными сервисами, ущерб был бы гораздо меньше.

—

Как подойти к теме системно: пошаговый план

1. Инвентаризация

Сначала честно выясняем, *что у нас вообще есть*:

— какие аккаунты и подписки;

— какие регионы используются;

— какие критичные данные лежат в облаке.

Без этого любая настройка безопасности напоминает ремонт в темноте.

2. Определение уровней критичности

Разделите системы и данные по важности:

— критично (деньги, персональные данные, ключевые бизнес‑процессы);

— важно, но не критично;

— вспомогательно.

Для критичных систем — самые жёсткие настройки и дополнительные проверки. Это упрощает и технические решения, и разговоры с бизнесом.

3. Выбор инструментов

Набор 2025 года обычно включает:

— IAM/ролевая модель и SSO;

— KMS/управление ключами;

— CSPM (проверка конфигураций облака);

— SIEM или хотя бы централизованный сбор логов;

— сканеры уязвимостей и инструменты проверки IaC (Terraform‑планы, Kubernetes‑манифесты).

Тут как раз и могут пригодиться услуги по настройке безопасности облачных сервисов, если внутри нет нужной экспертизы.

4. Автоматизация и регулярный пересмотр

— всё, что можно описать кодом — описываем (инфраструктура как код, политика как код);

— запускаем регулярные проверки конфигураций;

— раз в квартал пересматриваем роли и доступы.

Без повторяемости и цикличности даже самая красивая архитектура безопасности быстро расползётся.

—

Вместо вывода: безопасность — это не тормоз, а скоростной ограничитель

В 2025 году скорость бизнеса задают облака. Если ими пользоваться бездумно, получится гоночный болид без тормозов и ремней безопасности. Формально «едет», пока не встретит первый поворот.

Грамотная облачная безопасность — это не про запреты, а про разумный скоростной режим:

чёткая модель доступа, аккуратная сеть, шифрование, логи и автоматические проверки.

Тогда облако остаётся тем, чем оно и должно быть: быстрым, гибким и при этом достаточно безопасным, чтобы на нём можно было строить серьёзный бизнес, а не только тестовые игрушки.