Зачем вообще думать о безопасности в CI/CD

Инженеры обычно любят скорость: авто-деплой, зелёные пайплайны, минимум ручного клика. Но как только в игру вступают инструменты для тестирования безопасности в CI CD, всё это внезапно начинает тормозить, засыпать команду алертами и мешать релизам. Отсюда классический саботаж: «потом как‑нибудь подключим DevSecOps». На деле же, если встроить проверки аккуратно, безопасность становится не тормозом, а своеобразной «системой стабилизации» для всего цикла поставки. Дальше разберёмся, какие классы инструментов есть, чем они реально отличаются и какие нестандартные приёмы помогают превратить проверки из формальности в полезный инженерный сервис.

CI/CD-платформа по сути — это оркестратор шагов: сборка → тесты → анализ → деплой. Безопасность сюда встраивается как отдельные задачи, работающие на разных стадиях. Проще всего представить схему так: [Диаграмма: «Разработчик пушит код → Git-триггер запускает пайплайн → блок “Security checks” разветвляется на SAST, SCA, DAST, IAST → агрегатор результатов → принятие решения о деплое»]. Важно, что этот блок не обязан быть монолитным: его можно собирать из независимых компонентов и постепенно усложнять. Это уменьшает сопротивление команды и позволяет начать с малого, не ломая привычный процесс.

Базовые типы инструментов: кто за что отвечает

Классическая четвёрка — это SAST, DAST, IAST и SCA. SAST (Static Application Security Testing) анализирует исходники или байткод без запуска приложения, ищет инъекции, XSS, утечки секретов и прочие уязвимости по шаблонам и потокам данных. DAST (Dynamic Application Security Testing), в свою очередь, работает с живым стендом: сканирует HTTP‑интерфейсы, пытается воспроизвести атаки и находит проблемы конфигураций и авторизации. IAST встраивается как агент в рантайм и наблюдает за реальными запросами и кодом, а SCA проверяет библиотеки и контейнерные образы на наличие уязвимых версий. Вместе эти классы закрывают жизненный цикл приложения от кода до продакшен‑окружения, и их разумное сочетание — основа современного DevSecOps без маркетингового фетиша.

Ключевая мысль: не нужно пытаться внедрить всё сразу. Многие команды начинают только с SCA, потому что так быстрее показать пользу: зависимостей много, уязвимости очевидны, фиксы понятны. SAST и DAST подтягиваются позже, когда уже сформированы привычки реагировать на отчёты. IAST имеет смысл там, где много сложной бизнес‑логики и нестандартных фреймворков, иначе профит не окупит усилий по интеграции. Важно честно сопоставлять зрелость команды и амбиции, иначе даже самые мощные инструменты для тестирования безопасности в CI CD будут просто фоном для алертов, которые все игнорируют.

SAST, DAST, IAST, SCA: техническое сравнение без маркетинга

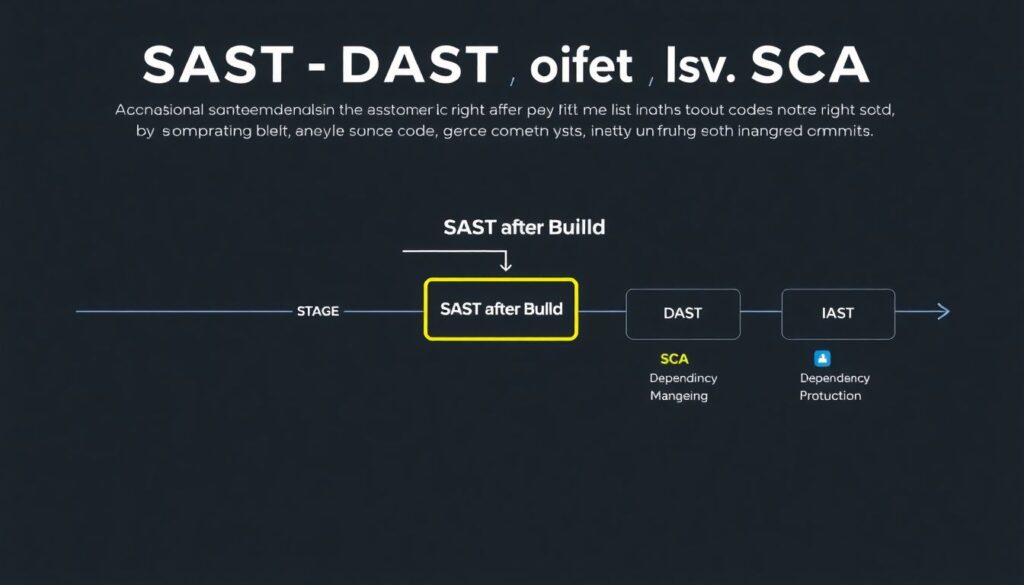

Когда говорят «sast dast iast sca инструменты для devsecops», часто сваливают всё в одну кучу. На практике различия в модели данных и точке интеграции. SAST удобно запускать прямо после сборки: исходники ещё под рукой, контекст понятен, можно линковать баги к конкретным коммитам. [Диаграмма: «Stage: Build → Step: SAST → Артефакт: отчёт с маппингом на строки кода»]. DAST логично встраивать после развёртывания тестового окружения: он не знает про код, зато видит реальные маршруты, заголовки, редиректы, и позволяет ловить ошибки конфигураций, CORS, настройку auth‑прокси. IAST живёт в рантайме: агент поднимается вместе с сервисом и даёт телеметрию на уровне методов, SQL-запросов, вызовов API. SCA же можно запускать и на стадии сборки, и при построении контейнеров, и как фоновый периодический скан для репозиториев артефактов.

По ощущению команды, SAST даёт самое «шумное» количество findings, особенно на старом легаси. DAST приносит меньше, но чаще более болезненные вещи. IAST резко повышает точность, зато требует грамотной настройки окружений и толерантности к оверхеду. SCA относительно прост в понимании: есть библиотека, есть CVE, есть совет обновить версию. И тут уже вопрос приоритизации: закрывать всё подряд бессмысленно, важно договориться о порогах блокировки пайплайна. Например, блокируем релиз только на уязвимостях уровней Critical/High из SCA и DAST, а SAST‑замечания сначала выдаём как «soft fail» с рекомендациями.

Как встроить автоматизированное тестирование в конвейер

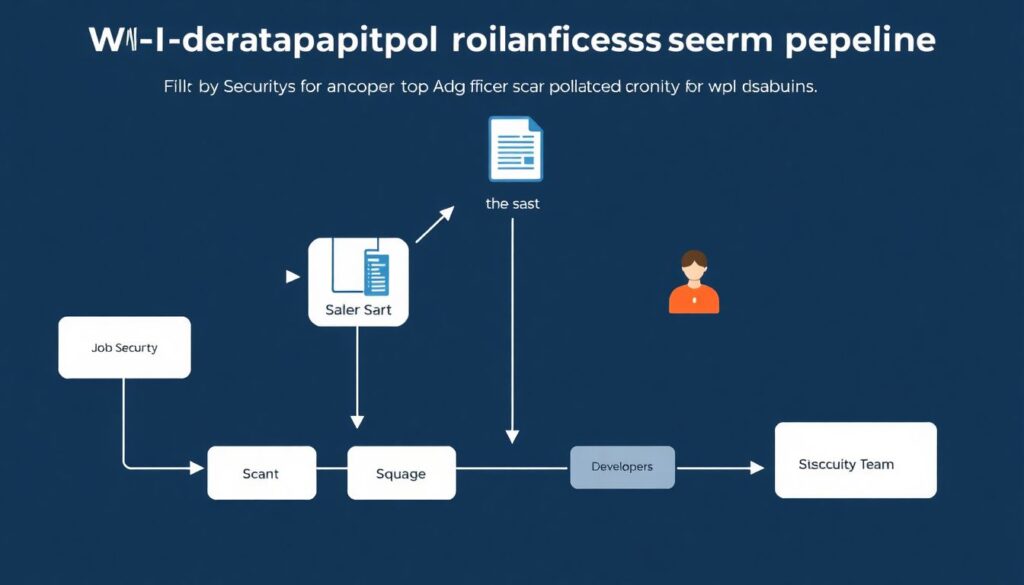

Если задача — автоматизированное тестирование безопасности приложений в конвейере CI CD, нужно продумать не просто запуск сканеров, а весь путь результата: где хранится отчёт, кто его читает, как он влияет на статус пайплайна. Типичный продуманный сценарий: [Диаграмма: «Job Security → запускает SAST и SCA параллельно → собирает JSON-отчёты → нормализует в единый формат → публикует в систему трекинга уязвимостей → на основе политики принимает решение “block/allow”»]. Такой подход даёт возможность постепенно ужесточать правила без изменения самих инструментов, просто корректируя политику. Дополнительно полезно внедрить тегирование: уязвимости, найденные в новом коде, помечать отдельно от легаси, чтобы не превращать старые проблемы в повод игнорировать новые.

Необычный, но эффективный приём — запуск части проверок не в основном CI-пайплайне, а в «теневом» security‑пайплайне, работающем асинхронно. Тогда разработчик не ждёт окончания тяжёлого DAST‑скана при каждом коммите, а команда безопасности всё равно получает свежие данные. Например, основной пайплайн проверяет только быстрый SAST и SCA, а раз в час отдельный пайплайн берёт последний успешный билд, поднимает стенд, запускает DAST и IAST, затем обновляет дашборд рисков. Это уменьшает фрустрацию от медленных сборок и позволяет постепенно приучить команду к более глубоким проверкам.

Решения для интеграции безопасности в CI/CD пайплайн

Под решения для интеграции безопасности в CI CD пайплайн часто понимают тяжёлые корпоративные платформы с десятками модулей. Но есть и более гибкий путь — собирать свой «секьюрити‑конвейер» из нескольких специализированных open source и коммерческих утилит, обёрнутых в единый оркестратор. Например, использовать один продукт как агрегатор и систему отчётности, а под капотом держать разные SAST‑движки для разных языков, отдельный сканер контейнеров и сторонний DAST‑сервер. В итоге смена одного компонента не ломает архитектуру — вы просто меняете адаптер. Такой модульный подход особенно полезен быстрорастущим командам, где стек технологий часто меняется.

Нет ничего плохого в монолитных «all‑in‑one» платформах, если они реально покрывают ваш стек и интегрируются с текущими системами. Но у них есть скрытая цена — сложность миграции и зависимость от вендора. Поэтому, когда обсуждается покупка и внедрение инструментов devsecops для ci cd, стоит заранее продумать «план побега»: какие форматы отчётов поддерживаются, можно ли экспортировать историю, есть ли API для миграции на другие решения. Чем раньше об этом подумать, тем меньше шанс оказаться запертым в экосистеме, которая перестала вас устраивать, но слишком глубоко проросла в процессы.

Нестандартные идеи: что можно сделать поверх стандартных сканеров

Один интересный подход — использовать security‑сканеры как источник метрик качества кода, а не только как алерт‑систему. Например, можно визуализировать долю модулей, где SAST не находит критичных уязвимостей, и сделать это частью инженерных KPI, не привязанных к отдельным людям. [Диаграмма: «Сервисы по оси X → процент “чистых” сборок по оси Y → цветовая шкала тренда»]. Это меняет фокус дискуссии: не «кто поломал пайплайн», а «как нам снизить общий риск по сервису». Ещё один нестандартный ход — интегрировать результаты сканов в code review‑бота: он не блокирует мёрдж, но оставляет «комментарии от лица сканера» прямо в диффе, с кратким объяснением риска и ссылкой на внутренний гайд.

Ещё радикальнее — использовать фичи флагов для поэтапной активации безопасности. Например, чувствительный функционал (платёжные операции, загрузка файлов, управление доступом) изначально поставляется в режиме «закрыто по умолчанию», а включение фичи допускается только после прохождения дополнительного набора тестов безопасности для этой конкретной ветки кода. CI‑пайплайн в таком случае не только собирает и деплоит, но и управляет матрицей включённых функций. Это позволяет локализовать риски: если где‑то найдена серьёзная проблема, вы выключаете флаг без отката всего релиза, а параллельно дорабатываете защиту, не блокируя другие изменения.

Как выбирать инструменты: прагматичный чек‑лист

Первое, на что стоит смотреть, — не только точность сканера, но и удобство работы с результатами: есть ли deduplication, корелляция findings по релизам, механизмы подавления ложных срабатываний с понятным audit trail. Без этого любой, даже самый точный движок превращается в спам‑генератор. Второй критерий — производительность и возможность горизонтального масштабирования: сканеры, которые в одиночку парализуют CI‑кластер, обречены на отключение. Третий — наличие нативных интеграций с вашим Git‑сервисом, CI‑системой, трекером задач и секрет‑хранилищем, иначе придётся много времени тратить на «клей».

Полезно заранее провести пилот в несколько этапов: сначала запуск на небольшом, но типичном сервисе; затем — на самом сложном проекте; и лишь после этого — расширение на все репозитории. В ходе пилота стоит не только мерить количество найденных уязвимостей, но и считать реальные затраты команды: сколько времени уходит на разбор отчётов, сколько багов признано ложными, как быстро инженеры научились читать и использовать вывод инструментов для тестирования безопасности в CI CD как часть обычного рабочего процесса, а не как отдельную «обязанность по безопасности».

CI/CD как платформа для экспериментов с безопасностью

Одна из недооценённых возможностей — использовать CI/CD‑пайплайн как лабораторию для моделирования атак. Никто не мешает поднять отдельный «злой» job, который в тестовом окружении пытается ломать ваше приложение теми же техниками, что и реальный злоумышленник: перебор токенов, fuzzing параметров, попытки обхода аутентификации. [Диаграмма: «Stage SecurityChaos → контейнер с attack‑скриптами → обращается к тестовому сервису → собирает логи → формирует отчёт для команды»]. Такой подход дополняет классические DAST‑сканы и даёт более живое понимание, как система ведёт себя под давлением.

Вкупе с этим можно идти дальше и включать в пайплайн имитацию ошибочных конфигураций инфраструктуры: например, развернуть стенд с намеренно уязвимыми сетевыми ACL и проверить, смогут ли ваши рантайм‑мониторы и IDS/IPS‑системы это заметить. Это уже выходит за рамки чистого DevSecOps, но хорошо показывает, что инструменты — лишь часть картины. Настоящая ценность появляется там, где автоматизированное тестирование безопасности приложений в конвейере CI CD сочетается с регулярными сценариями «что если» и учёбой команды на этих сценариях.

Итог: минимум фрикции, максимум пользы

Инструменты сами по себе не делают систему безопасной. Но грамотно интегрированные SAST, DAST, IAST и SCA способны превратить безопасность из разового аудита в непрерывный процесс, встроенный в рутину разработки. Секрет в том, чтобы относиться к ним как к инженерным компонентам: измерять стоимость, экспериментировать с конфигурацией, менять архитектуру, если она мешает скорости. Нестандартные идеи — теневые security‑пайплайны, фичфлаги как рычаг управления риском, использование отчётов как метрик зрелости — помогают поднять DevSecOps на уровень культуры, а не только набора утилит.

В качестве отправной точки достаточно выбрать один‑два приоритетных направления — чаще всего это SCA плюс лёгкий SAST — и построить вокруг них минимальный, но честно работающий процесс. Дальше уже можно подключать более тяжёлые решения для интеграции безопасности в CI CD пайплайн, расширять покрытие, автоматизировать разбор отчётов, внедрять гайды и обучающие примеры. Важно двигаться итеративно и помнить: покупка и внедрение инструментов DevSecOps для CI CD — это не одноразовый проект, а длинный путь развития, где выигрыш получают команды, умеющие экспериментировать и адаптироваться.