Почему вообще так важны фреймворки для безопасной разработки

Цифры, которые сложно игнорировать

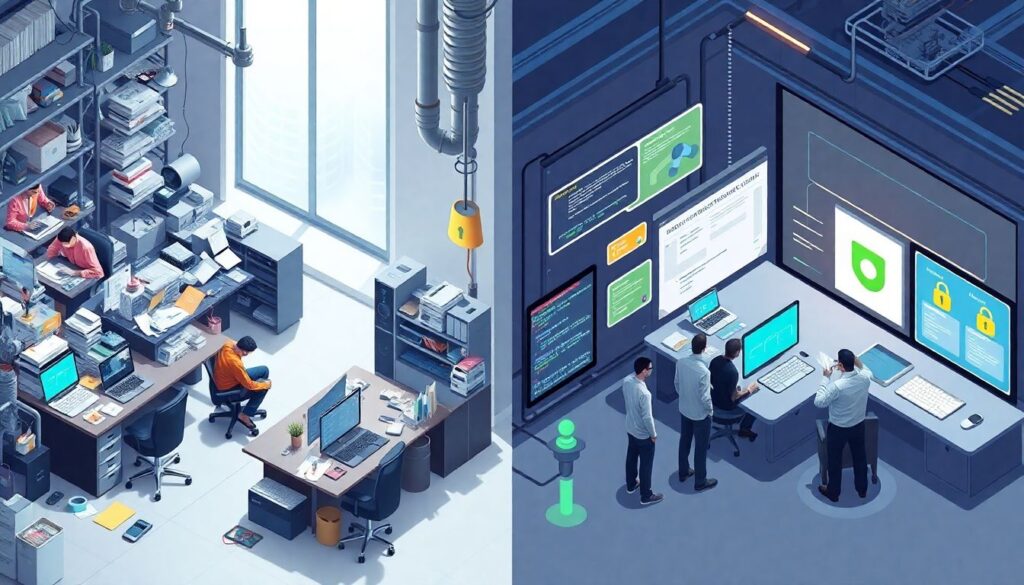

Если отбросить маркетинг и посмотреть на статистику, становится понятно, почему разговор про безопасная разработка веб приложений фреймворки — не теоретическая тема, а вопрос выживания бизнеса. По данным Verizon DBIR за последние годы, более 80% взломов веб-приложений связаны не с экзотическими «0-day», а с банальными ошибками: SQL-инъекции, XSS, уязвимые аутентификационные механизмы. OWASP в своих отчётах подчёркивает, что именно ручная реализация безопасности «с нуля» чаще всего приводит к критичным багам. Современные фреймворки берут на себя львиную долю рутины: шифрование сессий, валидацию данных, защиту от CSRF и грамотную работу с правами доступа. Это не делает код волшебно неуязвимым, но существенно сокращает площадь атаки и снижает риск человеческого фактора при типовых задачах.

Живой кейс: как фреймворк спас интернет-магазин

Покажу на реальном примере, чем «голый» PHP отличается от использования современного фреймворка. Небольшой интернет-магазин одежды стартовал на самописном движке без ORM и подготовленных запросов: разработчик строил SQL через конкатенацию строк. Через год проект начали активно продвигать, и один скрипт поиска товара попал в фокус пентеста. Тестировщик за несколько минут получил дамп базы, просто подставляя в параметр поиска фрагменты инъекции. Переписывание функционала на Laravel, с переходом на Eloquent и встроенные механизмы защиты, заняло около трёх недель, но после миграции попытки повторить атаку перестали работать, а код стал предсказуемым и тестируемым. Этот кейс хорошо показывает, почему лучшие фреймворки для разработки безопасных сайтов дают ощутимый прирост защиты даже без героических усилий со стороны разработчика.

Разбор ключевых механизмов безопасности в популярных фреймворках

Контроль входных данных и ORM как первая линия обороны

Практически все современные фреймворки — от Django и Ruby on Rails до Spring Boot и Laravel — навязывают концепцию строгой обработки входных данных. Они по умолчанию экранируют параметры в SQL, подталкивают к использованию ORM и подготовленных запросов, а также обеспечивают унифицированную валидацию форм и API. В реальном проекте по миграции старого корпоративного портала на Django мы сократили количество потенциальных точек SQL-инъекций с нескольких десятков до нуля просто за счёт отказа от «сырых» запросов. При этом скорость разработки не упала: генерация миграций, работа с моделями и админкой позволили быстрее закрывать бизнес-задачи. Это тот редкий случай, когда безопасность не замедляет, а ускоряет релизы, потому что типовая логика реализуется шаблонно и проверена тысячами команд по всему миру.

Аутентификация, авторизация и сессии из коробки

Второй пласт — идентификация пользователей и управление их правами. Здесь безопасная разработка веб приложений фреймворки особенно заметна. Например, в Spring Security заранее предусмотрены паттерны для ролей и привилегий, хранение паролей с солью и адаптивным хэшированием, защита от фиксации сессий, а также интеграция с OAuth2 и OpenID Connect. В одном B2B‑портале, где раньше логика прав доступа была размазана по коду, мы перевели авторизацию на Spring Security и централизовали конфигурацию правил. До этого были инциденты, когда менеджер из одного отдела случайно получал доступ к документам другого, просто зная прямые ссылки. После настройки аннотаций и фильтров доступ стал управляться декларативно, и даже при появлении новых модулей разработчикам уже сложно случайно открыть лишние данные. Тут хорошо видно, как фреймворк дисциплинирует архитектуру и уменьшает риск «дыр» из-за хаотичных if-ов в коде.

Статистика, экономика и выбор фреймворка под бизнес-задачи

Что говорят прогнозы и почему самостоятельный велосипед дороже

Согласно отчётам Gartner и IDC, рынок решений для защиты веб-приложений и связанных услуг растёт на 10–15% в год, а доля проектов, использующих стандартизованные стек-технологии, стабильно увеличивается. Это напрямую влияет на выбор фреймворка для безопасной разработки веб приложений: компании всё чаще отказываются от самописных «монстров», которые сложно тестировать и аудировать, и переходят на общеизвестные платформы. В долгосрочной перспективе фреймворки выигрывают экономически: средняя стоимость крупного инцидента безопасности, по данным IBM, переваливает за несколько миллионов долларов, учитывая простой, репутационные потери и штрафы. На фоне таких цифр инвестиции в нормальный стек — лицензии, обучение и внедрение процессов код-ревью — выглядят намного разумнее, чем попытки сэкономить на фундаменте и потом закрывать дыры в продакшене.

Деньги и безопасность: реальный кейс SaaS‑сервиса

Интересный пример — SaaS‑платформа для онлайн-записи в сфере услуг. Первая версия была реализована быстро, на минимальном стеке, без серьёзного внимания к защите. После нескольких лет роста клиентская база превысила 200 тысяч пользователей, и один из партнёров потребовал независимый аудит. Результат: критичные замечания по хранению паролей, отсутствию защиты от brute force и слабой изоляции данных между арендаторами. Команде пришлось провести масштабную миграцию на популярный фреймворк с комплексными модулями безопасности, фактически организовав разработка защищенного веб приложения под ключ на популярном фреймворке, но уже поверх живого продукта. Общая стоимость доработок оказалась втрое выше, чем если бы с самого начала строили архитектуру на зрелом решении. Плюс несколько месяцев сдержанного маркетинга, пока устранялись риски. Этот опыт стал для компании уроком: экономия на стартовом выборе стека легко превращается в серьёзный финансовый и репутационный долг.

Практический разбор: какие фреймворки и под какие задачи подходят

Веб на Python, PHP, JavaScript и Java: когда что оправдано

Когда речь заходит про лучшие фреймворки для разработки безопасных сайтов, на практике всё упирается не в абстрактные рейтинги, а в стэк команды и требования проекта. В мире Python логичным выбором обычно становится Django: строгая структура, зрелая экосистема, встроенные механизмы защиты, административный интерфейс. Для высоконагруженных API и микросервисов часто используют FastAPI, дополняя его внешними решениями по аутентификации. В PHP доминирует Laravel, который даёт понятный ORM, удобную работу с миграциями и предсказуемый слой валидации. В экосистеме JavaScript популярны NestJS и Next.js, которые позволяют достаточно прозрачно внедрять JWT, OAuth и другие безопасные механизмы. В корпоративном Java‑мире до сих пор силён Spring Boot с его интеграцией Spring Security. Важно не просто выбрать «модный» инструмент, а понять, какие механизмы защиты нужны бизнесу: сложная ролевая модель, много арендаторов, интеграции с внешними системами, регуляторные требования.

Кейсы из практики: когда фреймворк реально спасал и реально мешал

Был показательный случай с маркетплейсом услуг, где команда начинала на Node.js с минималистичным фреймворком, а безопасность реализовывала вручную. В какой‑то момент рост продукта привёл к тому, что модулей стало десятки, часть кода писалась подрядчиками, и никто уже не контролировал единый подход к аутентификации. После инцидента с захватом аккаунтов через плохо реализованную функцию восстановления доступа архитектуру перетащили на NestJS, жёстко нормировав слои и внедрив централизованный модуль безопасности. Там же пригодился аудит сторонних пакетов: несколько зависимостей уже имели известные CVE. С другой стороны, был и обратный кейс: небольшой внутренний инструмент аналитики попытались реализовать на тяжёлом корпоративном фреймворке с избыточной ролью безопасности. В итоге сроки выросли, а риск-компонент был минимален, потому что сервис вообще не имел внешнего доступа. Этот пример хорошо показывает, что услуги безопасной разработки веб сайтов на современных фреймворках имеют смысл, когда уровень угроз соответствует сложности решений, а не просто «для галочки».

Тренды и будущее безопасных веб-фреймворков

Автоматизация, DevSecOps и умные подсказки в коде

В ближайшие годы тренд очевиден: фреймворки всё активнее интегрируются в цепочку DevSecOps. Уже сейчас многие из них предлагают генерацию безопасных конфигураций по умолчанию, встроенную поддержку сканеров зависимостей и подсказки по настройке заголовков безопасности. В ряде компаний появляется роль инженера, который отвечает за шаблоны проектов: новые сервисы стартуют с заранее подготовленного каркаса, где включены безопасные дефолты, а не разрозненные решения отдельных разработчиков. Параллельно развиваются инструменты статического и динамического анализа, которые встраиваются прямо в IDE и CI/CD. Можно ожидать, что через несколько лет многие рутинные ошибки, вроде небезопасной сериализации или неправильной работы с cookies, будут автоматически подсвечиваться ещё в момент набора кода, а сами фреймворки станут строже относиться к «опасным» опциям, блокируя их без явного подтверждения.

Влияние на индустрию и как бизнесу этим пользоваться

Для индустрии это означает постепенный переход от хаотичной кустарной разработки к более зрелым конвейерам, где безопасность встроена в процесс с самого начала. Компании, которые сейчас вкладываются в грамотный выбор стека и обучение команд, получают конкурентное преимущество: быстрее проходят аудиты, легче работают с крупными заказчиками и регуляторами, а также снижают риск громких инцидентов. Особенно это заметно в e‑commerce, финтехе и gov‑проектах, где требования к защите становятся всё жёстче. Для бизнеса разумная стратегия выглядит так: сначала определить критичность данных и угроз, затем выбрать подходящий фреймворк с сильной экосистемой безопасности и уже вокруг него строить процессы. В итоге услуги безопасной разработки веб сайтов на современных фреймворках перестают быть чем‑то экзотическим и превращаются в норму: рынок постепенно наказывает тех, кто продолжает игнорировать базовую гигиену и надеется «пронесёт». Здесь выигрывают те, кто воспринимает безопасность не как «затрату», а как часть продукта и репутации.