Зачем вообще нужна песочница в браузере

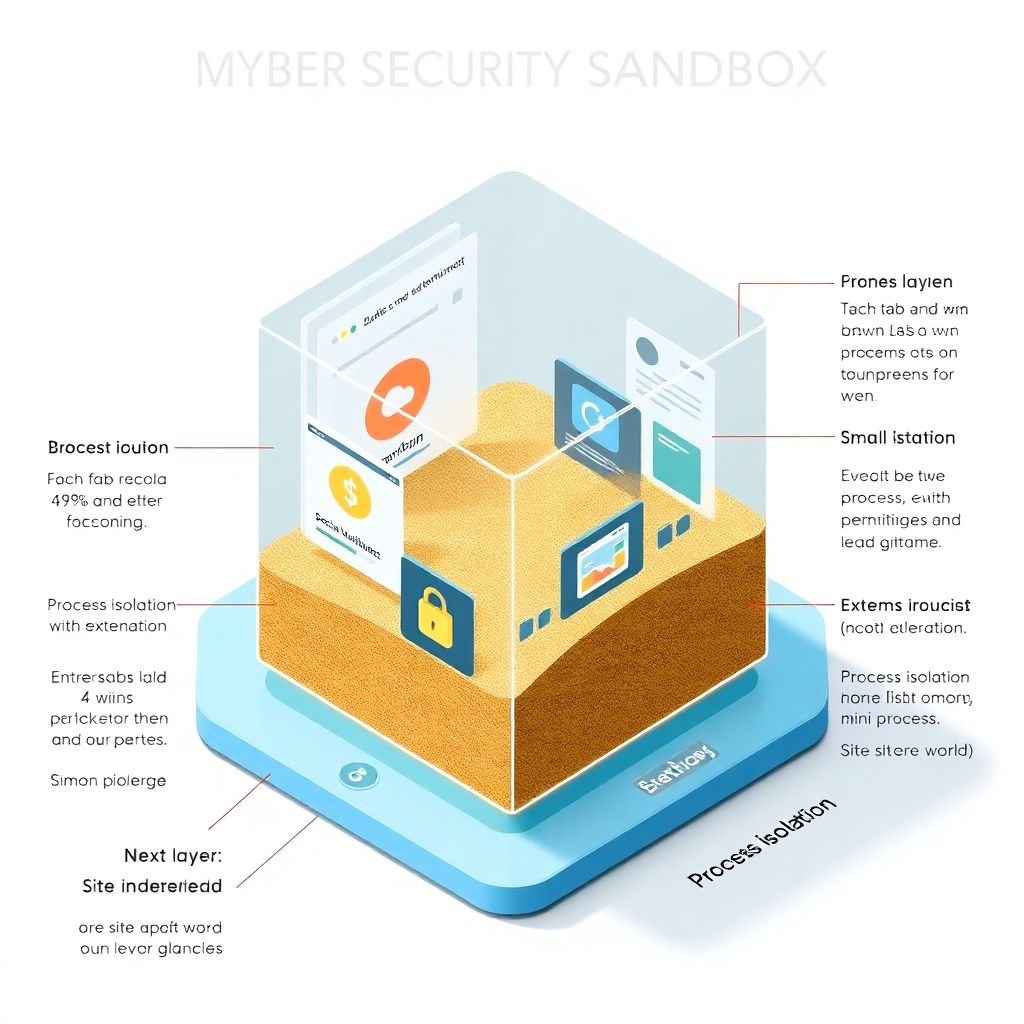

Если упростить до минимума, песочница в браузере — это такая «коробка с песком», куда браузер запускает каждую вкладку, фрейм или даже расширение, не позволяя им вылезать наружу к системе и чужим сайтам. Современный защищенный браузер для безопасного серфинга строится вокруг идеи: код из интернета можно только ограничивать и контролировать, доверять ему вслепую запрещено. Поэтому страница получает виртуальное пространство: свои процессы, права, память, доступ к устройствам. Всё лишнее — под запретом, всё полезное — через жёстко описанные API. Как только вкладка закрывается, песочницу просто выбрасывают вместе со следами её активности.

Ключевая мысль: песочница — это не один механизм, а набор уровней: изоляция процессов, разделение прав, политика межсайтового взаимодействия, контроль системных вызовов и доступов к файловой системе.

Как устроены защищённые контексты внутри

Процессы и контейнеры, но по-браузерному

Под капотом каждый таб, iFrame или группа сайтов работает как отдельный процесс с урезанными правами. Браузер действует как мини-операционная система: раздаёт ресурсы, контролирует сообщения, следит, чтобы один процесс не трогал память другого. На десктопах поверх этого часто добавляют контейнеризацию на уровне ОС — sandbox-профили в Linux, AppContainer в Windows, отдельные профили в macOS. Получается, что даже если злоумышленник найдёт дыру в JavaScript-движке, ему приходится взламывать ещё и операционную песочницу, а не только браузерный движок. То есть атака превращается не в один выстрел, а в целую цепочку сложных эксплойтов.

Защищённые контексты и политика «один сайт — один мир»

Современные движки внедряют подход «site isolation»: код одного домена не живёт в том же процессе, что и другой, даже если они открыты соседними вкладками. Здесь появляется важный нюанс: защищённый контекст — это не просто HTTPS, а среда, где браузер уверен, что соединение шифруется, политика происхождения соблюдается и дополнительные ограничения типа CSP и COOP/COEP реально работают. В результате браузер с песочницей для онлайн банкинга может держать вкладку интернет-банка физически в отдельном процессе, отрезанном от развлекательных сайтов, где крутятся подозрительные скрипты и сторонние виджеты.

Необходимые инструменты для работы и экспериментов

Если хочется не просто «верить в безопасность», а реально управлять песочницей, понадобятся несколько типов инструментов. Во‑первых, сами браузеры с расширенными настройками: Chromium‑подобные с флагами site-per-process, Firefox с отдельными контейнерами, специализированный корпоративный безопасный браузер с изоляцией вкладок, который позволяет админам регламентировать всё до домена. Во‑вторых, программы песочницы для безопасного запуска браузера на уровне ОС: от встроенных механизмов Windows Sandbox и Firejail до вариантов с контейнерами и одноразовыми виртуальными машинами. В‑третьих, утилиты для анализа: инструменты наблюдения за процессами, сетевыми соединениями, логами политик безопасности, чтобы видеть, как именно ваш код живёт внутри песочницы.

Поэтапный процесс: как построить свою модель песочницы

Этап 1. Включаем и ужесточаем изоляцию в самом браузере

Стартовый шаг банален, но его часто игнорируют: пройтись по настройкам безопасности и флагам. У Chromium‑браузеров включаем строгую межсайтовую изоляцию, жёсткие политики cookies, HSTS и блокировку небезопасных смешанных ресурсов. В Firefox имеет смысл завести отдельные контейнеры для рабочих и личных аккаунтов. На уровне профиля, особенно если вы готовите браузер с песочницей для онлайн банкинга, выделите «банковский» профиль: без расширений, без автозагрузки скриптов с неизвестных доменов, с принудительным HTTPS-only. Это не только повышает уровень защиты, но и помогает ясно отделять рисковые сценарии серфинга от критичных операций с деньгами.

Этап 2. Оборачиваем браузер в системную песочницу

Дальше переходим к ОС. Тут в ход идут программы песочницы для безопасного запуска браузера, которые могут запускать его в изолированном контейнере с отдельным пространством процессов и файлов. На Windows — это может быть запуск через встроенный sandbox или через контейнеризацию с ограниченным доступом к реальному профилю пользователя, а на Linux — профили AppArmor, SELinux или Firejail с чётко прописанными разрешениями. Такой подход превращает браузер в «одноразовый инструмент»: всё, что скачано и выполнено, остаётся внутри контейнера и не добирается до основного рабочего окружения.

Этап 3. Добавляем сетевую и корпоративную изоляцию

Если речь идёт о компании, одного локального сэндбокса мало. В игру вступают решения для изоляции браузера и веб-приложений для бизнеса: удалённый рендеринг страниц на сервере с передачей на клиент только безопасного потока, прокси с разбором контента, шлюзы, перепаковывающие вложения и скрипты. В результате корпоративный безопасный браузер с изоляцией вкладок не имеет прямого доступа к интернету, а общается с внутренней инфраструктурой, которая фильтрует и «обеззараживает» всё, что приходит с сайтов. Это уже не просто браузер, а специализированный рабочий инструмент с управляемым окружением.

Нестандартные решения и продвинутая изоляция

Чтобы выйти за рамки типовых сценариев, можно строить многоуровневую схему. Например, запускать браузер внутри лёгкой виртуальной машины, сама VM крутится в изолированном VLAN, а доступ во внешний мир идёт только через прокси с контентной фильтрацией. При этом на пользовательской машине нет «настоящего» браузера, только клиент удалённого рабочего стола или потокового рендеринга. Другой нестандартный вариант — использовать отдельный маломощный мини‑ПК только для серфинга, а основной компьютер считать доверенной зоной без прямого доступа в сеть. Песочница в этом случае физическая: ломай не ломай браузер, дальше дешёвого «серфинг‑терминала» вредонос не пойдёт.

Как отлаживать и проверять работу песочницы

Для разработчиков и безопасников важно уметь проверять, действительно ли код заперт в песочнице так, как предполагается. Один способ — использовать тестовые эксплойты и вредоносные страницы в контролируемой лаборатории и наблюдать, выходят ли процессы за рамки ожидаемых разрешений: доступ к файловой системе, неожиданные сетевые соединения, попытки инъекций в другие приложения. Другой путь — моделировать утечки данных: смотреть, может ли код с одного домена прочитать кэш или локальное хранилище другого. Плюс полезно анализировать логи событий безопасности ОС, чтобы увидеть, не появляются ли странные запреты или наоборот — слишком щедрые разрешения.

Устранение неполадок и типичные ловушки

Песочница умеет ломать привычные сценарии: не работают плагины, не открываются вложения, отваливается голосовой или видеочат. Когда всё чрезмерно жёстко ограничено, часть легитимных функций оказывается заблокированной. В таких случаях имеет смысл постепенно ослаблять политику, а не снимать её полностью: добавлять исключения для проверенных доменов, разрешать отдельные типы API, но оставлять табы изолированными друг от друга. Если корпоративная песочница мешает веб‑приложению, лучше вынести его в отдельный изолированный профиль или даже дедицированный браузер, чем открывать дырки в общей политике безопасности всего парка машин.

Как совместить комфорт и строгую изоляцию

Полностью герметичный контур обычно неудобен, поэтому разумный подход — разделение по контекстам: один «грязный» браузер для обычных сайтов и соцсетей, второй — максимально жёстко настроенный для работы и банков. Такой набор даёт ощущение баланса: есть лёгкий инструмент для быстрой проверки ссылок и защищённый браузер для безопасного серфинга в критичных сценариях. В корпоративной среде добавляется управление политиками через централизованную консоль, журналирование и автоматическое обновление. В результате пользователь не тонет в настройках, а админы не превращают свою инфраструктуру в музей постоянных компромиссов между удобством и безопасностью.